Microdroid è un mini-sistema operativo Android che viene eseguito in una pVM. Non devi utilizzare Microdroid, puoi avviare una VM con qualsiasi sistema operativo. Tuttavia, i casi d'uso principali per le pVM non sono l'esecuzione di un sistema operativo autonomo, ma l'offerta di un ambiente di esecuzione isolato per l'esecuzione di una parte di un'app con garanzie di riservatezza e integrità più solide di quelle che può fornire Android.

Con i sistemi operativi tradizionali, garantire una forte riservatezza e integrità richiede un notevole lavoro (spesso duplicato) perché i sistemi operativi tradizionali non si adattano all'architettura Android complessiva. Ad esempio, con l'architettura Android standard, gli sviluppatori devono implementare un modo per caricare ed eseguire in modo sicuro parte della loro app nella pVM e il payload è creato in base a glibc. L'app per Android utilizza Bionic, la comunicazione richiede un protocollo personalizzato su vsock e il debug tramite adb è difficile.

Microdroid colma queste lacune fornendo un'immagine del sistema operativo pronta all'uso progettata per richiedere il minimo sforzo da parte degli sviluppatori per scaricare una parte della loro app in una pVM. Il codice nativo è compilato in base a Bionic, la comunicazione avviene tramite Binder e consente di importare APEX dall'host Android ed espone un sottoinsieme dell'API Android, ad esempio keystore per operazioni crittografiche con chiavi supportate dall'hardware. Nel complesso, gli sviluppatori dovrebbero trovare Microdroid un ambiente familiare con gli strumenti a cui si sono abituati nel sistema operativo Android completo.

Funzionalità

Microdroid è una versione semplificata di Android con alcuni componenti aggiuntivi specifici per le pVM. Microdroid supporta:

- Un sottoinsieme di API NDK (vengono fornite tutte le API per l'implementazione di libc e Bionic di Android)

- Funzionalità di debug, come adb, logcat, tombstone e gdb

- Avvio verificato e SELinux

- Caricamento ed esecuzione di un file binario, insieme alle librerie condivise, incorporate in un APK

- RPC Binder su vsock e scambio di file con controlli di integrità impliciti

- Caricamento degli APEX

Microdroid non supporta:

API Java per Android nei pacchetti

android.\*SystemServer e Zygote

Grafica/interfaccia utente

HAL

Architettura di Microdroid

Microdroid è simile a Cuttlefish in quanto entrambi hanno un'architettura simile ad Android standard. Microdroid è costituito dalle seguenti immagini delle partizioni raggruppate in un'immagine disco composita:

bootloader: verifica e avvia il kernel.boot.img: contiene il kernel e init ramdisk.vendor_boot.img: contiene moduli kernel specifici della VM, ad esempio virtio.super.img: è costituito da partizioni logiche di sistema e fornitore.vbmeta.img: contiene i metadati dell'avvio verificato.

Le immagini delle partizioni vengono spedite nell'APEX di virtualizzazione e sono pacchettizzate in

un'immagine del disco composita da VirtualizationService. Oltre all'immagine disco composita del sistema operativo principale, VirtualizationService è responsabile della creazione di queste altre partizioni:

payload: un insieme di partizioni supportate da APEX e APK di Androidinstance: una partizione criptata per rendere persistenti i dati di avvio verificati per istanza, come il sale per istanza, le chiavi pubbliche APEX attendibili e i contatori di rollback

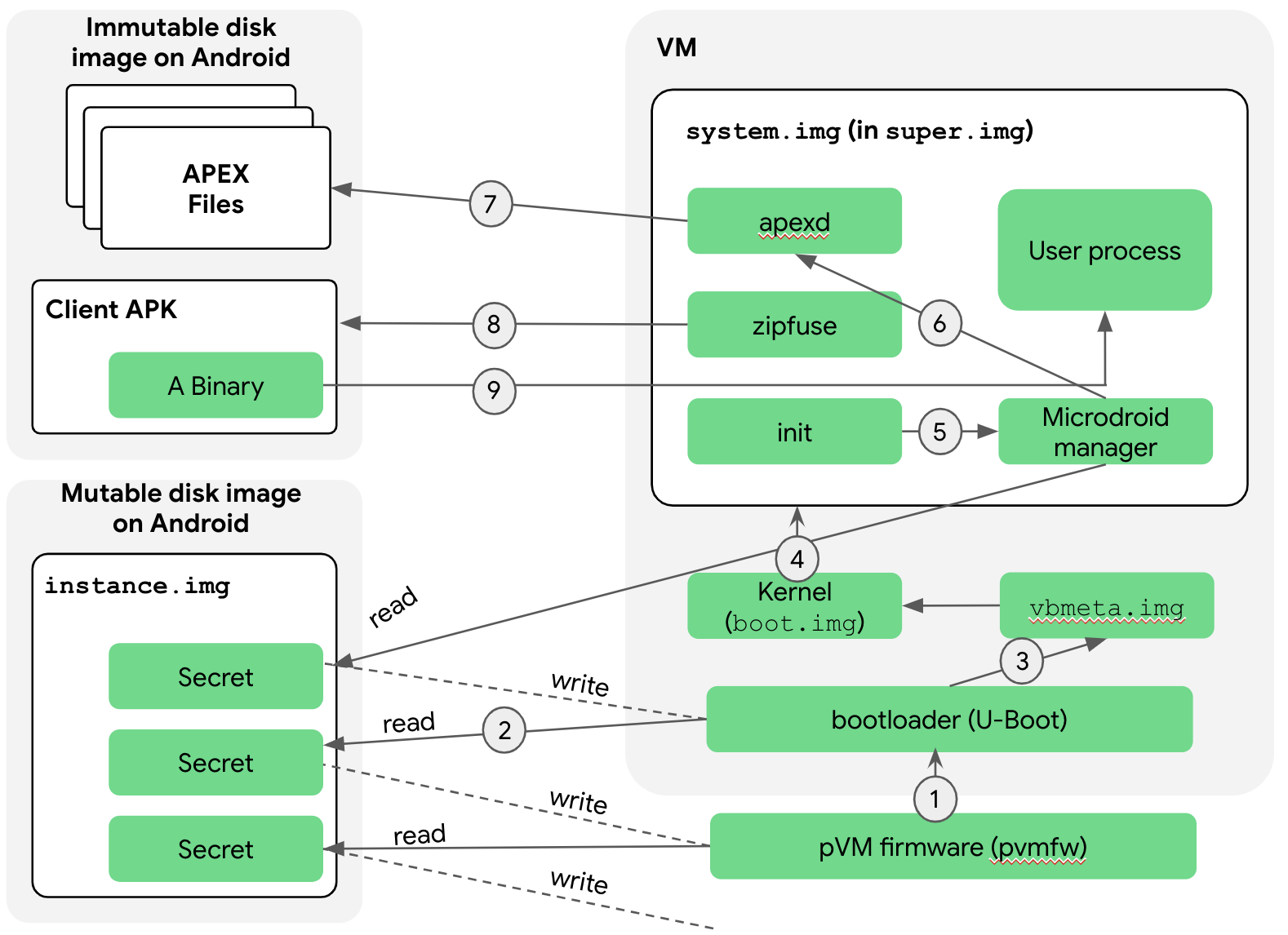

Sequenza di avvio

La sequenza di avvio di Microdroid si verifica dopo l'avvio del dispositivo. L'avvio del dispositivo è descritto nella sezione Firmware pVM del documento Architettura. La figura 1 mostra i passaggi che vengono eseguiti durante la sequenza di avvio di Microdroid:

Ecco una spiegazione dei passaggi:

Il bootloader viene caricato in memoria da crosvm e pvmfw inizia l'esecuzione. Prima di passare al bootloader, pvmfw esegue due attività:

- Verifica il bootloader per controllare se proviene da una fonte attendibile (Google o un OEM).

- Garantisce che lo stesso bootloader venga utilizzato in modo coerente in più avvii della stessa pVM tramite l'utilizzo dell'immagine dell'istanza. Nello specifico, la pVM viene inizialmente avviata con un'immagine dell'istanza vuota. pvmfw archivia l'identità del bootloader nell'immagine dell'istanza e la cripta. Quindi, la volta successiva che la pVM viene avviata con la stessa immagine istanza, pvmfw decripta l'identità salvata dall'immagine istanza e verifica che sia la stessa salvata in precedenza. Se le identità sono diverse, pvmfw si rifiuta di avviarsi.

Il bootloader avvia quindi Microdroid.

Il bootloader accede al disco dell'istanza. Analogamente a pvmfw, il bootloader ha un'unità disco di istanza con informazioni sulle immagini delle partizioni utilizzate in questa istanza durante gli avvii precedenti, inclusa la chiave pubblica.

Il bootloader verifica vbmeta e le partizioni concatenate, come

bootesupere, se l'operazione va a buon fine, deriva i secret pVM della fase successiva. Dopodiché, Microdroid passa il controllo al kernel.Poiché la super partizione è già stata verificata dal bootloader (passaggio 3), il kernel monta in modo incondizionato la super partizione. Come per Android completo, la super partizione è costituita da più partizioni logiche montate su dm-verity. Il controllo viene quindi passato al processo

init, che avvia vari servizi nativi. Lo scriptinit.rcè simile a quello di Android completo, ma adattato alle esigenze di Microdroid.Il processo

initavvia il gestore Microdroid, che accede all'immagine dell'istanza. Il servizio di gestione Microdroid decripta l'immagine utilizzando la chiave passata dalla fase precedente e legge le chiavi pubbliche e i contatori di rollback dell'APK e degli APEX client di cui si fida questa pVM. Queste informazioni vengono utilizzate in un secondo momento dazipfuseeapexdquando montano rispettivamente l'APK client e gli APEX richiesti.Il servizio di gestione Microdroid inizia

apexd.apexdmonta gli APEX nelle directory/apex/<name>. L'unica differenza tra il modo in cui Android e Microdroid montano gli APEX è che in Microdroid, i file APEX provengono da dispositivi a blocchi virtuali (/dev/vdc1, …), non da file normali (/system/apex/*.apex).zipfuseè il file system FUSE di Microdroid.zipfusemonta l'APK client, che è essenzialmente un file zip come file system. Sotto, il file APK viene trasferito come dispositivo a blocchi virtuale dalla pVM con dm-verity, come APEX. L'APK contiene un file di configurazione con un elenco di APEX che lo sviluppatore dell'app ha richiesto per questa istanza di pVM. L'elenco viene utilizzato daapexddurante l'attivazione degli APEX.Il flusso di avvio torna al servizio di gestione Microdroid. Il servizio di gestione comunica quindi con

VirtualizationServicedi Android utilizzando Binder RPC in modo da poter segnalare eventi importanti come arresti anomali o spegnimenti e accettare richieste come la chiusura della pVM. Il servizio di gestione legge la posizione del binario principale dal file di configurazione dell'APK e lo esegue.

Scambio di file (AuthFS)

È comune che i componenti Android utilizzino file per input, output e stato

e che li passino come descrittori di file (tipo ParcelFileDescriptor in

AIDL) con accesso controllato dal kernel Android. AuthFS facilita funzionalità simili per lo scambio di file tra endpoint che non si fidano reciprocamente oltre i confini delle pVM.

Fondamentalmente, AuthFS è un file system remoto con controlli di integrità trasparenti

sulle singole operazioni di accesso, simile a fs-verity. I controlli consentono al

frontend, ad esempio un programma di lettura di file in esecuzione in una pVM, di rilevare se il

backend non attendibile, in genere Android, ha manomesso i contenuti del file.

Per lo scambio di file, il backend (fd\_server) viene avviato con una configurazione per file che specifica se è destinato all'input (sola lettura) o all'output (lettura/scrittura). Per l'input, il frontend impone che i contenuti corrispondano a un hash noto, oltre a un albero Merkle per la verifica on-access. Per l'output, AuthFS

gestisce internamente un albero hash dei contenuti osservati dalle operazioni di scrittura

e può garantire l'integrità quando i dati vengono letti.

Il trasporto sottostante è attualmente basato su Binder RPC, ma potrebbe cambiare in futuro per ottimizzare le prestazioni.

Gestione delle chiavi

Le pVM vengono fornite con una chiave di sigillatura stabile adatta a proteggere i dati permanenti e una chiave di attestazione adatta a produrre firme verificabili prodotte dalla pVM.

Binder RPC

La maggior parte delle interfacce di Android è espressa in AIDL, che si basa sul driver del kernel Linux Binder. Per supportare le interfacce tra le pVM, il protocollo Binder è stato riscritto per funzionare tramite socket, vsock nel caso delle pVM. Il funzionamento tramite socket consente di utilizzare le interfacce AIDL esistenti di Android in questo nuovo ambiente.

Per configurare la connessione, un endpoint, ad esempio il payload pVM, crea

un oggetto RpcServer, registra un oggetto radice e inizia ad ascoltare nuove

connessioni. I client possono connettersi a questo server utilizzando un oggetto RpcSession,

ottenere l'oggetto Binder e utilizzarlo esattamente come viene utilizzato un oggetto Binder

con il driver Binder del kernel.