Unter Android 6 und höher ist es WLAN-Dienstanbietern und Paketanalysatoren nicht mehr möglich, die MAC-Adresse des Geräts aus der Fabrik über den WLAN-Stack aus Netzwerkanfragen abzurufen. Seit Android 10 gelten zusätzliche Einschränkungen, die den Zugriff auf Geräte-IDs auf Apps mit der Berechtigungsstufe „Bevorrechtigt“ beschränken. Dadurch werden Geräte-IDs wie

- IMEI-, MEID-, ESN- und IMSI-Nummern

- Build-, SIM- oder USB-Seriennummern.

Wer kann auf Geräte-IDs zugreifen?

Geräte-IDs sind auf allen Android 10-Geräten eingeschränkt, auch wenn Apps auf Android 9 oder niedriger ausgerichtet sind. Auf Geräte-IDs kann Folgendes zugreifen:

- Die Standard-SMS-App.

- Apps mit der Berechtigung

READ_PRIVILEGED_PHONE_STATEin der KlasseManifest.permissionund in der Zulassungsliste in der Dateiprivapp-permission.xmlDiese müssen ebenfalls in das Verzeichnispriv-appgeladen werden. - Apps mit Berechtigungen des Mobilfunkanbieters gemäß Berechtigungen des Mobilfunkanbieters für UICCs

- Ein Geräteeigentümer oder Profilinhaber mit der Berechtigung

READ_PHONE_STATE, die in der KlasseManifest.permissiongewährt wurde. Eine Zulassungsliste ist nicht erforderlich.

Zugriff auf Pakete mit erhöhten Berechtigungen

Ein Paket muss Berechtigungen für den Zugriff auf Geräte-IDs haben. Es muss die Berechtigung

READ_PRIVILEGED_PHONE_STATE in der Klasse Manifest.permission haben und in der Datei privapp-permission.xml auf die Zulassungsliste gesetzt sein. Informationen zum Zulassungsprozess finden Sie unter Zulassungsliste für Berechtigungen mit erhöhten Berechtigungen.

Informationen zum Abrufen einer eindeutigen ID für ein nicht privilegiertes Paket finden Sie unter Häufige Anwendungsfälle und die richtige Kennung.

Eingeschränkten Geräte-IDs und zufällige MAC-Adressen

Um Geräte-IDs weiter einzuschränken, senden alle Geräte mit Android 10 standardmäßig zufällige MAC-Adressen sowohl für Probe- als auch für zugehörige Anfragen. Außerdem muss für jede SSID eine andere zufällige MAC-Adresse verwendet werden. Verwenden Sie die MAC-Adresse der Werkseinstellungen des Geräts nicht im Clientmodus, als Soft-Zugangspunkt (AP) oder für Wi‑Fi Direct-Anwendungsfälle. Sie darf nicht für öffentlich zugängliche APIs sichtbar sein, die keine privilegierten Apps sind. Für privilegierte Apps, für die die MAC-Adresse des Werks zurückgegeben werden muss, ist die Berechtigung LOCAL_MAC_ADDRESS erforderlich.

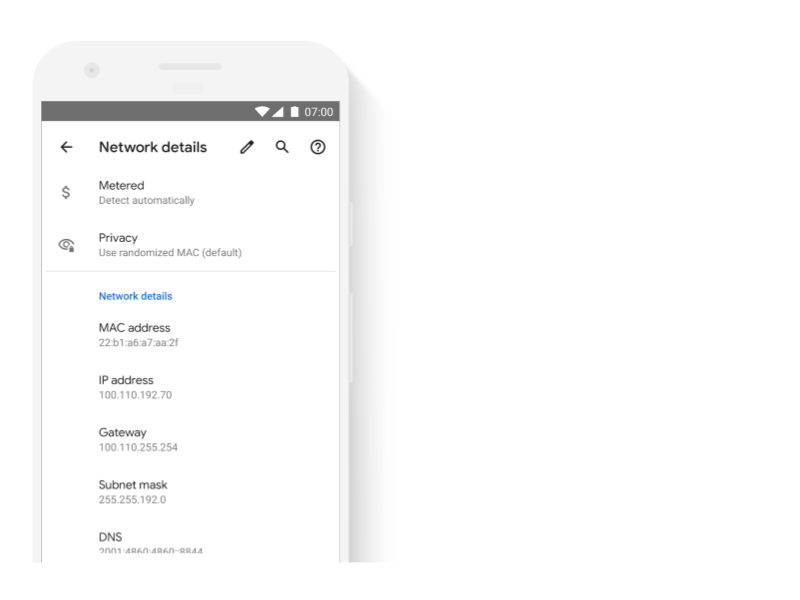

Nutzer können die standardmäßige zufällige MAC-Adresse beibehalten, die jeder SSID zugewiesen ist. Die Option ist unter Datenschutz in den Einstellungen > Netzwerkdetails zu sehen. Informationen zum Abrufen einer zufälligen MAC-Adresse finden Sie unter Zufällige MAC-Adressen.

Abbildung 1: Die MAC-Adresse wird unter „Datenschutz“ in den Netzwerkdetails als zufällig angezeigt.

Apps, die APIs für Geräte-IDs aufrufen

Apps, die Geräte-ID-APIs aufrufen, müssen die Anforderungen von Android 10 erfüllen. Andernfalls wird beim Zugriff auf Geräte-IDs Folgendes zurückgegeben:

- Apps, die auf Android 10 ausgerichtet sind

SecurityExceptionwird von den Geräte-ID-APIs geworfen.- Apps, die auf Android 9 oder niedriger ausgerichtet sind

- Wenn der Nutzer die Berechtigung

READ_PHONE_STATEhat, wird entweder einenull-Antwort oder Platzhalterdaten zurückgegeben. - Andernfalls werfen die Geräte-ID-APIs

SecurityException, die den Namen der aufgerufenen Methode und einen Hinweis darauf enthält, dass die aufrufende App die Anforderungen für den Zugriff auf die angeforderte ID nicht erfüllt.

Weitere Informationen zu unveränderlichen Geräte-IDs finden Sie unter Nicht zurücksetzbare Geräte-IDs und Best Practices für eindeutige Kennungen.

Testen

Apps dürfen nicht auf die Seriennummer des Geräts und gegebenenfalls auf die IMEI oder MEID, die SIM-Seriennummer und die Abonnenten-ID zugreifen. Apps mit Berechtigung zum Zugriff auf diese IDs müssen außerdem eines der unter Wer kann auf Geräte-IDs zugreifen? aufgeführten Kriterien erfüllen.