Il formato contenitore Android Pony EXpress (APEX) è stato introdotto in Android 10 e viene utilizzato nel flusso di installazione per i moduli di sistema di livello inferiore. Questo formato facilita gli aggiornamenti dei componenti di sistema che non rientrano nel modello di applicazione Android standard. Alcuni componenti di esempio sono servizi e librerie nativi, livelli di astrazione hardware (HAL), runtime (ART) e librerie di classi.

Il termine "APEX" può anche riferirsi a un file APEX.

Sfondo

Sebbene Android supporti gli aggiornamenti dei moduli che rientrano nel modello di app standard (ad esempio, servizi, attività) tramite app di installazione di pacchetti (come l'app Google Play Store), l'utilizzo di un modello simile per i componenti del sistema operativo di livello inferiore presenta i seguenti svantaggi:

- I moduli basati su APK non possono essere utilizzati all'inizio della sequenza di avvio. Il gestore dei pacchetti è il repository centrale di informazioni sulle app e può essere avviato solo dal gestore delle attività, che diventa pronto in una fase successiva della procedura di avvio.

- Il formato APK (in particolare il manifest) è progettato per le app per Android e i moduli di sistema non sono sempre adatti.

Design

Questa sezione descrive la progettazione di alto livello del formato di file APEX e di APEX Manager, un servizio che gestisce i file APEX.

Per ulteriori informazioni sul motivo per cui è stato selezionato questo design per APEX, consulta Alternative prese in considerazione durante lo sviluppo di APEX.

Formato APEX

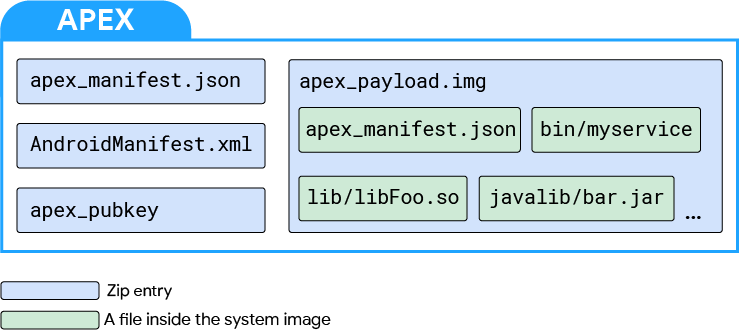

Questo è il formato di un file APEX.

Figura 1. Formato file APEX

A livello principale, un file APEX è un file zip in cui i file sono archiviati senza compressione e si trovano ai limiti di 4 KB.

I quattro file in un file APEX sono:

apex_manifest.jsonAndroidManifest.xmlapex_payload.imgapex_pubkey

Il file apex_manifest.json contiene il nome e la versione del pacchetto, che

identificano un file APEX. Si tratta di un

ApexManifest

protocol buffer in formato JSON.

Il file AndroidManifest.xml consente al file APEX di utilizzare strumenti e

infrastrutture correlati agli APK, come ADB, PackageManager e app di installazione dei pacchetti (ad esempio

Play Store). Ad esempio, il file APEX può utilizzare uno strumento esistente come aapt

per ispezionare i metadati di base del file. Il file contiene il nome del pacchetto e le informazioni sulla versione. Queste informazioni sono generalmente disponibili anche in

apex_manifest.json.

apex_manifest.json è consigliato rispetto a AndroidManifest.xml per i nuovi codici e i sistemi che gestiscono APEX. AndroidManifest.xml potrebbe contenere informazioni di targeting aggiuntive che possono essere utilizzate dagli strumenti di pubblicazione delle app esistenti.

apex_payload.img è un'immagine del file system ext4 supportata da dm-verity. L'immagine

viene montata in fase di runtime tramite un dispositivo di loopback. In particolare, l'albero hash e

il blocco di metadati vengono creati utilizzando la libreria libavb. Il payload del file system

non viene analizzato (perché l'immagine deve essere montabile sul posto). I file regolari sono

inclusi nel file apex_payload.img.

apex_pubkey è la chiave pubblica utilizzata per firmare l'immagine del file system. In fase di runtime,

questa chiave garantisce che l'APEX scaricato sia firmato con la stessa entità

che firma lo stesso APEX nelle partizioni integrate.

Linee guida per la denominazione di APEX

Per evitare conflitti di denominazione tra i nuovi APEX man mano che la piattaforma avanza, utilizza le seguenti linee guida per la denominazione:

com.android.*- Riservato per gli APEX AOSP. Non univoco per alcuna azienda o dispositivo.

com.<companyname>.*- Riservato a un'azienda. Potenzialmente utilizzato da più dispositivi della stessa azienda.

com.<companyname>.<devicename>.*- Riservato agli APEX univoci per un dispositivo specifico (o un sottoinsieme di dispositivi).

APEX Manager

Il gestore APEX (o apexd) è un processo nativo autonomo responsabile di

verificare, installare e disinstallare i file APEX. Questa procedura viene avviata ed

è pronta all'inizio della sequenza di avvio. I file APEX sono normalmente preinstallati sul dispositivo in /system/apex. Il gestore APEX utilizza per impostazione predefinita questi

pacchetti se non sono disponibili aggiornamenti.

La sequenza di aggiornamento di un APEX utilizza la classe PackageManager ed è la seguente.

- Un file APEX viene scaricato tramite un'app di installazione di pacchetti, ADB o un'altra origine.

- Il gestore dei pacchetti avvia la procedura di installazione. Dopo aver riconosciuto che il file è un APEX, il gestore dei pacchetti trasferisce il controllo al gestore APEX.

- APEX Manager verifica il file APEX.

- Se il file APEX viene verificato, il database interno del gestore APEX viene aggiornato per indicare che il file APEX viene attivato al successivo avvio.

- Il richiedente dell'installazione riceve una trasmissione al termine della verifica del pacchetto.

- Per continuare l'installazione, è necessario riavviare il sistema.

Al successivo avvio, viene avviato APEX Manager, che legge il database interno ed esegue le seguenti operazioni per ogni file APEX elencato:

- Verifica il file APEX.

- Crea un dispositivo di loopback dal file APEX.

- Crea un dispositivo a blocchi di mappatura del dispositivo sopra il dispositivo di loopback.

- Monta il dispositivo a blocchi del mapper di dispositivi su un percorso univoco (ad esempio,

/apex/name@ver).

Quando tutti i file APEX elencati nel database interno sono montati, APEX Manager fornisce un servizio di binder per consentire ad altri componenti di sistema di eseguire query sulle informazioni relative ai file APEX installati. Ad esempio, gli altri componenti di sistema possono eseguire query sull'elenco dei file APEX installati nel dispositivo o sul percorso esatto in cui è montato un APEX specifico, in modo che sia possibile accedere ai file.

I file APEX sono file APK

I file APEX sono file APK validi perché sono archivi zip firmati (utilizzando lo schema di firma dell'APK) contenenti un file AndroidManifest.xml. Ciò consente ai file APEX di utilizzare l'infrastruttura per i file APK, ad esempio un'app di installazione dei pacchetti, l'utilità di firma e il gestore dei pacchetti.

Il file AndroidManifest.xml all'interno di un file APEX è minimale e contiene il

pacchetto name, versionCode e i campi facoltativi targetSdkVersion, minSdkVersion

e maxSdkVersion per un targeting granulare. Queste informazioni consentono di distribuire i file APEX tramite canali esistenti, ad esempio app di installazione di pacchetti e ADB.

Tipi di file supportati

Il formato APEX supporta i seguenti tipi di file:

- Librerie condivise native

- Eseguibili nativi

- File JAR

- File di dati

- File di configurazione

Ciò non significa che APEX possa aggiornare tutti questi tipi di file. La possibilità di aggiornare un tipo di file dipende dalla piattaforma e dalla stabilità delle definizioni delle interfacce per i tipi di file.

Opzioni di firma

I file APEX vengono firmati in due modi. Innanzitutto, il file apex_payload.img (in particolare,

il descrittore vbmeta aggiunto a apex_payload.img) viene firmato con una chiave.

Quindi, l'intero APEX viene firmato utilizzando lo

schema di firma dell'APK v3. In questo processo vengono utilizzate due chiavi diverse.

Sul lato dispositivo, viene installata una chiave pubblica corrispondente alla chiave privata utilizzata per firmare il descrittore vbmeta. Il gestore APEX utilizza la chiave pubblica per verificare gli APEX che vengono richiesti per l'installazione. Ogni APEX deve essere firmato con chiavi diverse e viene applicato sia in fase di compilazione che in fase di runtime.

APEX nelle partizioni integrate

I file APEX possono trovarsi in partizioni integrate come /system. La

partizione è già stata verificata con dm-verity, quindi i file APEX vengono montati direttamente

sul dispositivo di loopback.

Se un APEX è presente in una partizione integrata, può essere aggiornato

fornendo un pacchetto APEX con lo stesso nome del pacchetto e un codice di versione maggiore o uguale. Il nuovo APEX viene memorizzato in /data e, in modo simile agli APK, la

versione appena installata oscura la versione già presente nella partizione

integrata. Tuttavia, a differenza degli APK, la versione APEX appena installata viene attivata solo dopo il riavvio.

Requisiti del kernel

Per supportare i moduli mainline APEX su un dispositivo Android, sono necessarie le seguenti funzionalità del kernel Linux: il driver loopback e dm-verity. Il driver loopback monta l'immagine del file system in un modulo APEX e dm-verity verifica il modulo APEX.

Le prestazioni del driver di loopback e di dm-verity sono importanti per ottenere buone prestazioni del sistema quando si utilizzano i moduli APEX.

Versioni del kernel supportate

I moduli APEX mainline sono supportati sui dispositivi che utilizzano versioni del kernel 4.4 o successive. I nuovi dispositivi lanciati con Android 10 o versioni successive devono utilizzare la versione del kernel 4.9 o successive per supportare i moduli APEX.

Patch del kernel obbligatorie

Le patch del kernel necessarie per supportare i moduli APEX sono incluse nell'albero comune di Android. Per ottenere le patch per supportare APEX, utilizza l'ultima versione dell'albero comune di Android.

Versione kernel 4.4

Questa versione è supportata solo per i dispositivi aggiornati da Android 9 ad

Android 10 che vogliono supportare i moduli APEX. Per ottenere le patch richieste, è consigliabile eseguire un down-merge dal ramo android-4.4. Di seguito è riportato un elenco delle patch individuali richieste

per la versione 4.4 del kernel.

- UPSTREAM: loop: add ioctl for changing logical block size (4.4)

- BACKPORT: block/loop: set hw_sectors (4.4)

- UPSTREAM: loop: Add LOOP_SET_BLOCK_SIZE in compat ioctl (4.4)

- ANDROID: mnt: Fix next_descendent (4.4)

- ANDROID: mnt: remount should propagate to slaves of slaves (4.4)

- ANDROID: mnt: Propagate remount correctly (4.4)

- Ripristina "ANDROID: dm verity: add minimum prefetch size" (4.4)

- UPSTREAM: loop: drop caches if offset or block_size are changed (4.4)

Versioni del kernel 4.9/4.14/4.19

Per ottenere le patch richieste per le versioni del kernel 4.9/4.14/4.19, esegui il down-merge dal ramo android-common.

Opzioni di configurazione del kernel obbligatorie

Il seguente elenco mostra i requisiti di configurazione di base per supportare i moduli APEX introdotti in Android 10. Gli elementi contrassegnati con un asterisco (*) sono requisiti esistenti di Android 9 e versioni precedenti.

(*) CONFIG_AIO=Y # AIO support (for direct I/O on loop devices)

CONFIG_BLK_DEV_LOOP=Y # for loop device support

CONFIG_BLK_DEV_LOOP_MIN_COUNT=16 # pre-create 16 loop devices

(*) CONFIG_CRYPTO_SHA1=Y # SHA1 hash for DM-verity

(*) CONFIG_CRYPTO_SHA256=Y # SHA256 hash for DM-verity

CONFIG_DM_VERITY=Y # DM-verity support

Requisiti dei parametri della riga di comando del kernel

Per supportare APEX, assicurati che i parametri della riga di comando del kernel soddisfino i seguenti requisiti:

loop.max_loopNON deve essere impostatoloop.max_partdeve essere <= 8

Crea un APEX

Questa sezione descrive come creare un APEX utilizzando il sistema di compilazione Android.

Di seguito è riportato un esempio di Android.bp per un APEX denominato apex.test.

apex {

name: "apex.test",

manifest: "apex_manifest.json",

file_contexts: "file_contexts",

// libc.so and libcutils.so are included in the apex

native_shared_libs: ["libc", "libcutils"],

binaries: ["vold"],

java_libs: ["core-all"],

prebuilts: ["my_prebuilt"],

compile_multilib: "both",

key: "apex.test.key",

certificate: "platform",

}

Esempio di apex_manifest.json:

{

"name": "com.android.example.apex",

"version": 1

}

Esempio di file_contexts:

(/.*)? u:object_r:system_file:s0

/sub(/.*)? u:object_r:sub_file:s0

/sub/file3 u:object_r:file3_file:s0

Tipi di file e posizioni in APEX

| Tipo di file | Posizione in APEX |

|---|---|

| Raccolte condivise | /lib e /lib64 (/lib/arm per

arm tradotto in x86) |

| Eseguibili | /bin |

| Librerie Java | /javalib |

| Preassemblati | /etc |

Dipendenze transitive

I file APEX includono automaticamente le dipendenze transitive delle librerie condivise native

o degli eseguibili. Ad esempio, se libFoo dipende da libBar, le due librerie vengono

incluse quando solo libFoo è elencato nella proprietà native_shared_libs.

Gestire più ABI

Installa la proprietà native_shared_libs per le interfacce binarie dell'applicazione (ABI) primaria e secondaria del dispositivo. Se un APEX ha come target dispositivi

con una singola ABI (ovvero solo a 32 bit o solo a 64 bit), vengono installate solo le librerie con l'ABI

corrispondente.

Installa la proprietà binaries solo per l'ABI principale del dispositivo come

descritto di seguito:

- Se il dispositivo è solo a 32 bit, viene installata solo la variante a 32 bit del binario.

- Se il dispositivo è solo a 64 bit, viene installata solo la variante a 64 bit del binario.

Per aggiungere un controllo granulare sulle ABI delle librerie e dei file binari nativi,

utilizza le proprietà

multilib.[first|lib32|lib64|prefer32|both].[native_shared_libs|binaries].

first: corrisponde all'ABI principale del dispositivo. Questa è l'impostazione predefinita per i file binari.lib32: corrisponde all'ABI a 32 bit del dispositivo, se supportata.lib64: corrisponde all'ABI a 64 bit del dispositivo, che è supportata.prefer32: corrisponde all'ABI a 32 bit del dispositivo, se supportata. Se l'ABI a 32 bit non è supportata, corrisponde all'ABI a 64 bit.both: corrisponde a entrambe le ABI. Questo è il valore predefinito pernative_shared_libraries.

Le proprietà java, libraries e prebuilts sono indipendenti dall'ABI.

Questo esempio è per un dispositivo che supporta 32/64 e non preferisce 32:

apex {

// other properties are omitted

native_shared_libs: ["libFoo"], // installed for 32 and 64

binaries: ["exec1"], // installed for 64, but not for 32

multilib: {

first: {

native_shared_libs: ["libBar"], // installed for 64, but not for 32

binaries: ["exec2"], // same as binaries without multilib.first

},

both: {

native_shared_libs: ["libBaz"], // same as native_shared_libs without multilib

binaries: ["exec3"], // installed for 32 and 64

},

prefer32: {

native_shared_libs: ["libX"], // installed for 32, but not for 64

},

lib64: {

native_shared_libs: ["libY"], // installed for 64, but not for 32

},

},

}

Firma vbmeta

Firma ogni APEX con chiavi diverse. Quando è necessaria una nuova chiave, crea una

coppia di chiavi pubblica-privata e crea un modulo apex_key. Utilizza la proprietà key per

firmare l'APEX utilizzando la chiave. La chiave pubblica viene inclusa automaticamente

nell'APEX con il nome avb_pubkey.

# create an rsa key pairopenssl genrsa -out foo.pem 4096# extract the public key from the key pairavbtool extract_public_key --key foo.pem --output foo.avbpubkey# in Android.bpapex_key { name: "apex.test.key", public_key: "foo.avbpubkey", private_key: "foo.pem", }

Nell'esempio precedente, il nome della chiave pubblica (foo) diventa l'ID della

chiave. L'ID della chiave utilizzata per firmare un APEX è scritto nell'APEX. In fase di runtime,

apexd verifica l'APEX utilizzando una chiave pubblica con lo stesso ID nel dispositivo.

Firma APEX

Firma gli APEX nello stesso modo in cui firmi gli APK. Firma gli APEX due volte: una volta per il

mini file system (file apex_payload.img) e una volta per l'intero file.

Per firmare un APEX a livello di file, imposta la proprietà certificate in uno di

questi tre modi:

- Non impostato: se non è impostato alcun valore, l'APEX viene firmato con il certificato che si trova

in

PRODUCT_DEFAULT_DEV_CERTIFICATE. Se non è impostato alcun flag, il percorso predefinito èbuild/target/product/security/testkey. <name>: L'APEX è firmato con il certificato<name>nella stessa directory diPRODUCT_DEFAULT_DEV_CERTIFICATE.:<name>: l'APEX è firmato con il certificato definito dal modulo Soong denominato<name>. Il modulo del certificato può essere definito come segue.

android_app_certificate {

name: "my_key_name",

certificate: "dir/cert",

// this will use dir/cert.x509.pem (the cert) and dir/cert.pk8 (the private key)

}

Gestione delle chiavi

Le chiavi di test vengono utilizzate per le build di sviluppo, mentre le chiavi di rilascio vengono utilizzate per firmare

le build pubbliche. Come descritto in Sostituzione della chiave di firma APEX,

tutte le chiavi di test devono essere sostituite con le chiavi di rilascio corrispondenti prima di un rilascio pubblico. I server di compilazione OEM possono integrare lo strumento host

sign_target_files_apks, che firma nuovamente

sia l'immagine del file system sia l'intero file APEX per tutti i file APEX trovati

all'interno di un archivio ZIP target-files.

Per motivi di sicurezza, è fondamentale rispettare le seguenti best practice per le operazioni di gestione delle chiavi e firma delle release:

Mantieni le chiavi di rilascio in un ambiente sicuro per limitarne l'accesso.

Un ACL deve controllare l'avvio delle operazioni di firma della release.

Firma gli artefatti con una chiave di rilascio solo dopo che sono stati testati e certificati per il rilascio.

Una persona deve attivare le azioni di firma della release; non automatizzare questo processo.

Gli artefatti firmati con la chiave di rilascio devono essere archiviati in un ambiente sicuro.

L'accesso agli artefatti firmati con la chiave di rilascio deve essere limitato a motivi aziendali validi.

Il server di compilazione OEM deve conservare un record di ogni richiesta di firma in un database di firma.

Installare un APEX

Per installare un APEX, utilizza ADB.

adb install apex_file_nameadb reboot

Se supportsRebootlessUpdate è impostato su true in apex_manifest.json e l'APEX attualmente installato non viene utilizzato (ad esempio, tutti i servizi che contiene sono stati interrotti), è possibile installare un nuovo APEX senza riavviare con il flag --force-non-staged.

adb install --force-non-staged apex_file_nameUtilizzare un APEX

Dopo il riavvio, l'APEX viene montato nella directory /apex/<apex_name>@<version>. È possibile montare più versioni dello stesso APEX contemporaneamente.

Tra i percorsi di montaggio, quello che corrisponde all'ultima versione è

montato con bind in /apex/<apex_name>.

I client possono utilizzare il percorso di montaggio vincolato per leggere o eseguire file da APEX.

Gli APEX vengono in genere utilizzati nel seguente modo:

- Un OEM o ODM precarica un APEX in

/system/apexquando il dispositivo viene spedito. - Ai file nell'APEX si accede tramite il percorso

/apex/<apex_name>/. - Quando in

/data/apexviene installata una versione aggiornata dell'APEX, il percorso punta al nuovo APEX dopo il riavvio.

Aggiorna un servizio con un APEX

Per aggiornare un servizio utilizzando un APEX:

Contrassegna il servizio nella partizione di sistema come aggiornabile. Aggiungi l'opzione

updatablealla definizione del servizio./system/etc/init/myservice.rc: service myservice /system/bin/myservice class core user system ... updatableCrea un nuovo file

.rcper il servizio aggiornato. Utilizza l'opzioneoverrideper ridefinire il servizio esistente./apex/my.apex/etc/init.rc: service myservice /apex/my.apex/bin/myservice class core user system ... override

Le definizioni di servizio possono essere definite solo nel file .rc di un APEX. I trigger

di azione non sono supportati negli APEX.

Se un servizio contrassegnato come aggiornabile viene avviato prima dell'attivazione degli APEX, l'avvio viene ritardato fino al completamento dell'attivazione degli APEX.

Configurare il sistema per supportare gli aggiornamenti APEX

Imposta la seguente proprietà di sistema su true per supportare gli aggiornamenti dei file APEX.

<device.mk>:

PRODUCT_PROPERTY_OVERRIDES += ro.apex.updatable=true

BoardConfig.mk:

TARGET_FLATTEN_APEX := false

o semplicemente

<device.mk>:

$(call inherit-product, $(SRC_TARGET_DIR)/product/updatable_apex.mk)

APEX appiattito

Per i dispositivi legacy, a volte è impossibile o non fattibile aggiornare il vecchio

kernel per supportare completamente APEX. Ad esempio, il kernel potrebbe essere stato creato

senza CONFIG_BLK_DEV_LOOP=Y, che è fondamentale per montare l'immagine del file system

all'interno di un APEX.

APEX compresso è un APEX creato appositamente che può essere attivato su dispositivi con

un kernel legacy. I file in un APEX compresso vengono installati direttamente in una directory

nella partizione integrata. Ad esempio, lib/libFoo.so in un APEX compresso

my.apex viene installato in /system/apex/my.apex/lib/libFoo.so.

L'attivazione di un APEX compresso non coinvolge il dispositivo di loop. L'intera

directory /system/apex/my.apex è montata direttamente su /apex/name@ver.

Gli APEX compressi non possono essere aggiornati scaricando le versioni aggiornate degli APEX dalla rete perché gli APEX scaricati non possono essere compressi. Gli APEX appiattiti possono essere aggiornati solo tramite un aggiornamento OTA regolare.

APEX appiattito è la configurazione predefinita. Ciò significa che tutti gli APEX vengono appiattiti per impostazione predefinita, a meno che tu non configuri esplicitamente il dispositivo per creare APEX non appiattiti per supportare gli aggiornamenti APEX (come spiegato sopra).

La combinazione di APEX compressi e non compressi in un dispositivo NON è

supportata. Gli APEX su un dispositivo devono essere tutti non compressi o tutti compressi.

Ciò è particolarmente importante quando spedisci APEX precompilati pre-firmati per

progetti come Mainline. Gli APEX non pre-firmati (ovvero creati dal

codice sorgente) devono essere non appiattiti e firmati con chiavi appropriate. Il

dispositivo deve ereditare da updatable_apex.mk come spiegato in

Aggiornamento di un servizio con un APEX.

APEX compressi

Android 12 e versioni successive includono la compressione APEX per ridurre l'impatto sullo spazio di archiviazione dei pacchetti APEX aggiornabili. Dopo l'installazione di un aggiornamento di un APEX, anche se la versione preinstallata non viene più utilizzata, occupa comunque la stessa quantità di spazio. Lo spazio occupato rimane non disponibile.

La compressione APEX riduce al minimo l'impatto sullo spazio di archiviazione utilizzando un insieme di file APEX altamente compressi su partizioni di sola lettura (come la partizione /system). Android

12 e versioni successive utilizzano un algoritmo di compressione ZIP DEFLATE.

La compressione non fornisce l'ottimizzazione per quanto segue:

Bootstrap APEX richiesti per essere montati molto presto nella sequenza di avvio.

APEX non aggiornabili. La compressione è utile solo se è installata una versione aggiornata di un APEX nella partizione

/data. Un elenco completo degli APEX aggiornabili è disponibile nella pagina Componenti di sistema modulari.APEX delle librerie condivise dinamiche. Poiché

apexdattiva sempre entrambe le versioni di questi APEX (preinstallati e aggiornati), la compressione non aggiunge valore.

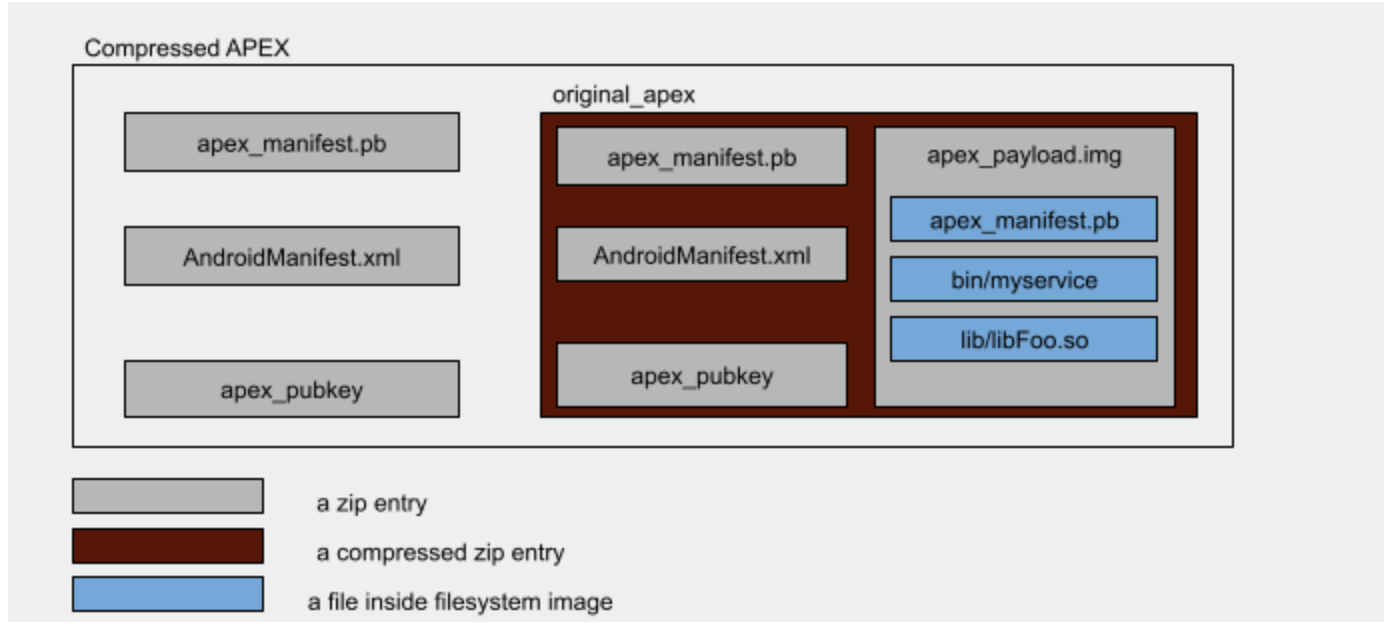

Formato file APEX compresso

Questo è il formato di un file APEX compresso.

Figura 2. Formato file APEX compresso

Al primo livello, un file APEX compresso è un file ZIP contenente il file APEX originale in formato compresso con un livello di compressione pari a 9 e altri file memorizzati senza compressione.

Un file APEX è composto da quattro file:

original_apex: decompresso con livello di compressione 9 Questo è il file APEX originale non compresso.apex_manifest.pb: solo memorizzatiAndroidManifest.xml: solo memorizzatiapex_pubkey: solo memorizzati

I file apex_manifest.pb, AndroidManifest.xml e apex_pubkey sono

copie dei file corrispondenti in original_apex.

Crea APEX compresso

È possibile creare APEX compressi utilizzando lo strumento apex_compression_tool.py disponibile all'indirizzo

system/apex/tools.

Nel sistema di compilazione sono disponibili diversi parametri relativi alla compressione APEX.

In Android.bp, la comprimibilità di un file APEX è controllata dalla proprietà

compressible:

apex {

name: "apex.test",

manifest: "apex_manifest.json",

file_contexts: "file_contexts",

compressible: true,

}

Un flag del prodotto PRODUCT_COMPRESSED_APEX controlla se un'immagine di sistema creata

dall'origine deve contenere file APEX compressi.

Per la sperimentazione locale, puoi forzare la compressione degli APEX impostando

OVERRIDE_PRODUCT_COMPRESSED_APEX= su true.

I file APEX compressi generati dal sistema di build hanno l'estensione .capex.

L'estensione semplifica la distinzione tra le versioni compresse e non compresse di un file APEX.

Algoritmi di compressione supportati

Android 12 supporta solo la compressione deflate-zip.

Attivare un file APEX compresso durante l'avvio

Prima che un APEX compresso possa essere attivato, il file original_apex al suo interno viene

decompresso nella directory /data/apex/decompressed. Il file APEX decompresso

risultante è collegato in modo rigido alla directory /data/apex/active.

Considera l'esempio seguente come illustrazione della procedura descritta sopra.

Considera /system/apex/com.android.foo.capex come un APEX compresso che viene

attivato, con versionCode 37.

- Il file

original_apexall'interno di/system/apex/com.android.foo.capexviene decompresso in/data/apex/decompressed/com.android.foo@37.apex. restorecon /data/apex/decompressed/com.android.foo@37.apexviene eseguita per verificare che abbia un'etichetta SELinux corretta.- I controlli di verifica vengono eseguiti su

/data/apex/decompressed/com.android.foo@37.apexper garantirne la validità:apexdcontrolla la chiave pubblica inclusa in/data/apex/decompressed/com.android.foo@37.apexper verificare che sia uguale a quella inclusa in/system/apex/com.android.foo.capex. - Il file

/data/apex/decompressed/com.android.foo@37.apexè collegato in modo rigido alla directory/data/apex/active/com.android.foo@37.apex. - La logica di attivazione regolare per i file APEX non compressi viene eseguita su

/data/apex/active/com.android.foo@37.apex.

Interazione con OTA

I file APEX compressi hanno implicazioni sulla distribuzione e sull'applicazione OTA. Poiché un aggiornamento OTA potrebbe contenere un file APEX compresso con un livello di versione superiore a quello attivo su un dispositivo, è necessario riservare una certa quantità di spazio libero prima che un dispositivo venga riavviato per applicare un aggiornamento OTA.

Per supportare il sistema OTA, apexd espone queste due API Binder:

calculateSizeForCompressedApex: calcola le dimensioni necessarie per decomprimere i file APEX in un pacchetto OTA. Può essere utilizzato per verificare che un dispositivo abbia spazio sufficiente prima del download di un aggiornamento OTA.reserveSpaceForCompressedApex: riserva spazio sul disco per un utilizzo futuro da parte diapexdper decomprimere i file APEX compressi all'interno del pacchetto OTA.

Nel caso di un aggiornamento OTA A/B, apexd tenta la decompressione in background nell'ambito della routine OTA post-installazione. Se la decompressione non va a buon fine,

apexd esegue la decompressione durante l'avvio che applica l'aggiornamento

OTA.

Alternative prese in considerazione durante lo sviluppo di APEX

Ecco alcune opzioni che AOSP ha preso in considerazione durante la progettazione del formato del file APEX e i motivi per cui sono state incluse o escluse.

Sistemi di gestione pacchetti regolari

Le distribuzioni Linux hanno sistemi di gestione dei pacchetti come dpkg e rpm,

che sono potenti, maturi e robusti. Tuttavia, non sono stati

adottati per APEX perché non possono proteggere i pacchetti dopo

l'installazione. La verifica viene eseguita solo durante l'installazione dei pacchetti.

Gli aggressori possono compromettere l'integrità dei pacchetti installati senza che nessuno se ne accorga. Si tratta

di una regressione per Android in cui tutti i componenti di sistema erano archiviati in file system di sola lettura

la cui integrità è protetta da dm-verity per ogni I/O. Qualsiasi

manomissione dei componenti di sistema deve essere vietata o rilevabile in modo

che il dispositivo possa rifiutarsi di avviarsi se compromesso.

dm-crypt per l'integrità

I file in un contenitore APEX provengono da partizioni integrate (ad esempio la partizione

/system) protette da dm-verity, in cui qualsiasi modifica ai

file è vietata anche dopo il montaggio delle partizioni. Per fornire lo stesso livello di sicurezza ai file, tutti i file in un APEX vengono archiviati in un'immagine del file system accoppiata a un albero hash e a un descrittore vbmeta. Senza

dm-verity, un APEX nella partizione /data è vulnerabile a modifiche

indesiderate apportate dopo la verifica e l'installazione.

Infatti, anche la partizione /data è protetta da livelli di crittografia come

dm-crypt. Sebbene ciò fornisca un certo livello di protezione contro la manomissione, il suo

scopo principale è la privacy, non l'integrità. Quando un malintenzionato ottiene l'accesso alla partizione /data, non può esserci ulteriore protezione e si verifica una regressione rispetto a quando ogni componente di sistema si trova nella partizione /system.

L'albero hash all'interno di un file APEX insieme a dm-verity fornisce lo stesso

livello di protezione dei contenuti.

Reindirizza i percorsi da /system a /apex

I file dei componenti di sistema inclusi in un APEX sono accessibili tramite nuovi percorsi come

/apex/<name>/lib/libfoo.so. Quando i file facevano parte della partizione /system, erano accessibili tramite percorsi come /system/lib/libfoo.so. Un

client di un file APEX (altri file APEX o la piattaforma) deve utilizzare i nuovi

percorsi. Potrebbe essere necessario aggiornare il codice esistente a seguito della modifica del percorso.

Sebbene un modo per evitare la modifica del percorso sia sovrapporre i contenuti del file in un file APEX alla partizione /system, il team Android ha deciso di non sovrapporre i file alla partizione /system perché ciò potrebbe influire sulle prestazioni man mano che aumenta il numero di file sovrapposti (possibilmente anche impilati uno dopo l'altro).

Un'altra opzione era quella di dirottare le funzioni di accesso ai file come open, stat e

readlink, in modo che i percorsi che iniziano con /system vengano reindirizzati ai percorsi

corrispondenti in /apex. Il team Android ha scartato questa opzione

perché è impossibile modificare tutte le funzioni che accettano i percorsi.

Ad esempio, alcune app collegano staticamente Bionic, che implementa le funzioni.

In questi casi, le app non vengono reindirizzate.