本页介绍了如何构建 SELinux 政策。SELinux 政策组合使用核心 AOSP 政策(平台)和设备专用政策(供应商)进行构建。从 Android 4.4 一直到 Android 7.0 的 SELinux 政策构建流程合并了所有 sepolicy fragment,然后在根目录中生成了整体文件。这意味着 SoC 供应商和 ODM 制造商每次修改政策时,都修改了 boot.img(针对非 A/B 设备)或 system.img(针对 A/B 设备)。

在 Android 8.0 及更高版本中,平台政策和供应商政策是单独构建的。SoC 供应商和原始设备制造商 (OEM) 可以更新自己那部分政策,构建自己的映像(例如 vendor.img 和 boot.img),然后独立于平台更新来更新这些映像。

不过,由于模块化的 SELinux 政策文件存储在 /vendor 分区中,因此 init 进程必须提早装载系统分区和供应商分区,以便能够从这些分区中读取 SELinux 文件,并将这些文件与系统目录中的核心 SELinux 文件合并(装载操作要在将这些文件加载到内核之前进行)。

源文件

SELinux 的构建逻辑位于以下文件中:

-

external/selinux:外部 SELinux 项目,用于构建 HOST 命令行实用工具以编译 SELinux 政策和标签。-

external/selinux/libselinux:Android 仅使用外部libselinux项目的一个子集,以及一些 Android 专用自定义内容。如需了解详情,请参阅external/selinux/README.android。 -

external/selinux/libsepol: -

external/selinux/checkpolicy:SELinux 政策编译器(主机可执行文件:checkpolicy、checkmodule和dispol)。依赖于libsepol。

-

-

system/sepolicy:核心 Android SELinux 政策配置,包括上下文和政策文件。主要 sepolicy 构建逻辑也位于此处 (system/sepolicy/Android.mk)。

如需详细了解 system/sepolicy 中的文件,请参阅实现 SELinux。

Android 7.x 及更低版本

本部分介绍如何在 Android 7.x 及更低版本中构建 SELinux 政策。

适用于 Android 7.x 及更低版本的构建流程

SELinux 政策通过将核心 AOSP 政策与设备专用自定义政策合并而创建。然后,系统会将合并后的政策传递给政策编译器和各种检查工具。设备专用自定义政策通过在设备专用 Boardconfig.mk 文件中定义的 BOARD_SEPOLICY_DIRS 变量完成。该全局 build 变量包含一个用于指定其他政策文件搜索顺序的目录列表。

例如,SoC 供应商和 ODM 可以分别添加一个目录,一个用于 SoC 专用设置,另一个用于设备专用设置,以生成针对指定设备的最终 SELinux 配置:

BOARD_SEPOLICY_DIRS += device/SOC/common/sepolicyBOARD_SEPOLICY_DIRS += device/SoC/DEVICE/sepolicy

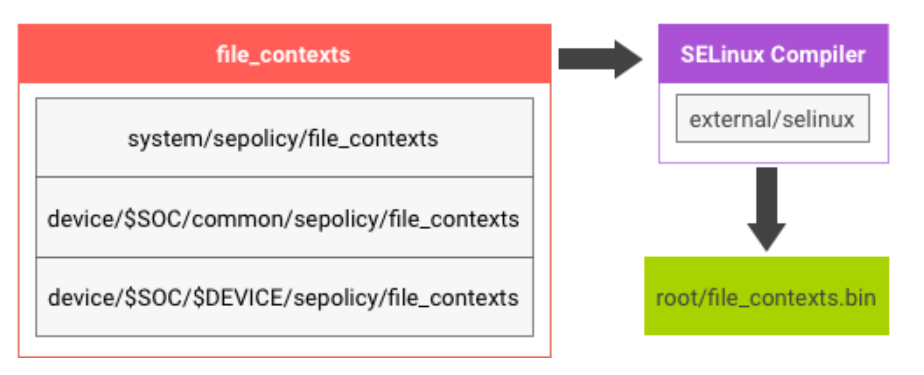

system/sepolicy 和 BOARD_SEPOLICY_DIRS 中的 file_contexts 文件内容会串联在一起,以便在设备上生成 file_contexts.bin:

图 1. SELinux 构建逻辑。

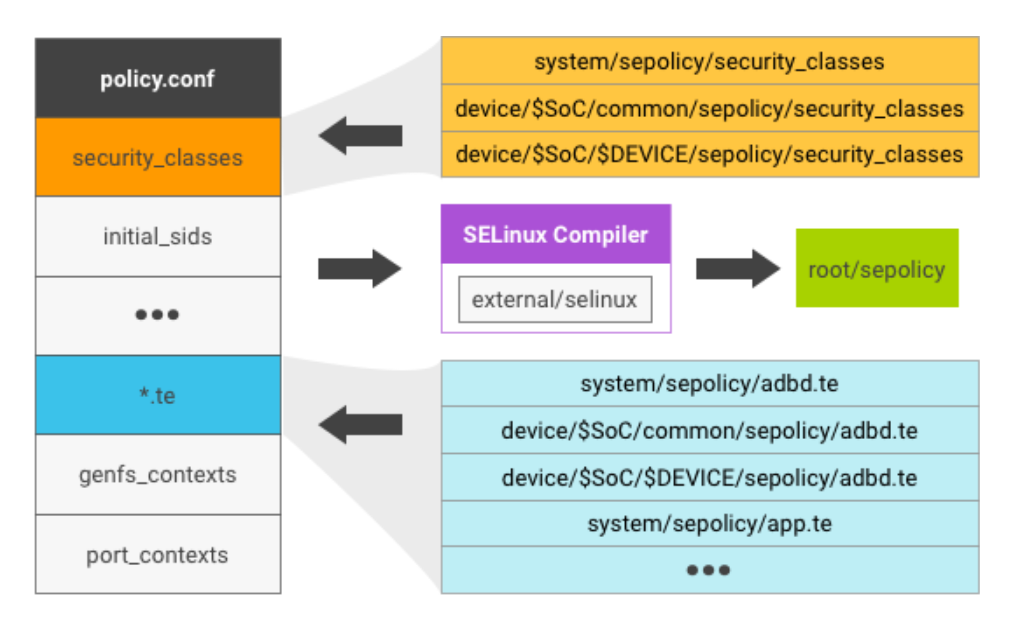

sepolicy 文件由多个源文件组成:

- 纯文本

policy.conf是通过依次串联security_classes、initial_sids、*.te文件、genfs_contexts以及port_contexts而生成的。 - 对于每个文件(例如

security_classes),其内容都是由system/sepolicy/和BOARDS_SEPOLICY_DIRS下的同名文件串联而成。 policy.conf会被发送到 SELinux 编译器进行语法检查并被编译为二进制格式,从而生成设备上的sepolicy。

图 2. SELinux 政策文件。

SELinux 文件

编译完成后,搭载 Android 7.x 及更低版本的设备通常包含以下与 SELinux 相关的文件:

selinux_version- sepolicy:合并政策文件后输出的二进制文件(例如

security_classes、initial_sids和*.te) file_contextsproperty_contextsseapp_contextsservice_contextssystem/etc/mac_permissions.xml

如需了解详情,请参阅实现 SELinux。

SELinux 初始化

在系统启动时,SELinux 处于宽容模式(不处于强制模式)。初始化进程会执行以下任务:

- 通过

/sys/fs/selinux/load将sepolicy文件从 ramdisk 加载到内核。 - 将 SELinux 切换到强制模式。

- 执行

re-exec(),以将 SELinux 域规则应用于其自身。

为了缩短启动时间,请尽早对 init 进程执行 re-exec()。

Android 8.0 及更高版本

在 Android 8.0 中,SELinux 政策拆分为平台组件和供应商组件,以允许独立进行平台/供应商政策更新,同时保持兼容性。

平台 sepolicy 进一步拆分为平台专用部分和平台公共部分,以便将特定类型和属性导出到供应商政策编写器。平台会保证将公共类型/属性作为指定平台版本的稳定 API 进行维护。借助平台映射文件,平台可以保证与之前多个版本的公共类型/属性兼容。

适用于 Android 8.0 的构建流程

Android 8.0 中的 SELinux 政策通过合并 /system 和 /vendor 中的部分内容而创建。适当设置该政策的逻辑位于 /platform/system/sepolicy/Android.mk。

政策存在于以下位置:

| 位置 | 包含 |

|---|---|

system/sepolicy/public |

平台的 sepolicy API |

system/sepolicy/private |

平台实现详情(供应商可以忽略) |

system/sepolicy/vendor |

供应商可以使用的政策和上下文文件(供应商可以根据情况忽略) |

BOARD_SEPOLICY_DIRS |

供应商 sepolicy |

BOARD_ODM_SEPOLICY_DIRS(Android 9 及更高版本) |

ODM sepolicy |

SYSTEM_EXT_PUBLIC_SEPOLICY_DIRS(Android 11 及更高版本) |

system_ext 的 sepolicy API |

SYSTEM_EXT_PRIVATE_SEPOLICY_DIRS(Android 11 及更高版本) |

system_ext 实现详情(供应商可以忽略) |

PRODUCT_PUBLIC_SEPOLICY_DIRS(Android 11 及更高版本) |

product 的 sepolicy API |

PRODUCT_PRIVATE_SEPOLICY_DIRS(Android 11 及更高版本) |

product 实现细节(供应商可以忽略) |

构建系统会采用该政策,并在相应的分区上生成 system、system_ext、product、vendor 和 odm 政策组件。具体步骤包括:

- 将政策转换为 SELinux 通用中间语言 (CIL) 格式,具体如下:

- 公共平台政策 (system + system_ext + product)

- 专用 + 公共组合政策

- 公共 + 供应商和

BOARD_SEPOLICY_DIRS政策

- 将公开提供的政策作为供应商政策的一部分进行版本控制。为此,使用生成的公共 CIL 政策向公共 + 供应商 +

BOARD_SEPOLICY_DIRS组合政策指明必须将哪些部分转换为将与平台政策相关联的属性。 - 创建将平台和供应商部分关联在一起的映射文件。最初,该文件只是将公共政策中的类型与供应商政策中对应的属性相关联;之后,该文件还为未来的平台版本中维护的文件提供依据,从而兼容以此平台版本作为目标版本的供应商政策。

- 合并政策文件(描述设备解决方案和预编译解决方案)。

- 合并映射政策、平台政策和供应商政策。

- 编译输出二进制政策文件。

平台公共 sepolicy

平台公共 sepolicy 包含 system/sepolicy/public 下定义的所有内容。平台可以假设在公共政策下定义的类型和属性是指定平台版本的稳定 API。这构成了 sepolicy 中平台导出的部分,供应商(即设备)政策开发者可以在这部分中编写其他设备专用政策。

类型的版本取决于在编写供应商文件时参照的政策版本(由 PLATFORM_SEPOLICY_VERSION build 变量定义)。然后,相应版本的公共政策(以其原始形式)便会与供应商政策一起包含在平台政策中。因此,最终政策包含平台专用政策、当前平台的公共 sepolicy、设备专用政策,以及与编写设备政策时参照的平台版本相对应的适当版本的公共政策。

平台专用 sepolicy

平台专用 sepolicy 包含 /system/sepolicy/private 下定义的所有内容。这部分政策构成了运行平台功能所需的平台专用类型、权限和属性。这些内容不会导出到 vendor/device 政策编写器。非平台政策编写器不得根据平台专用 sepolicy 中定义的类型/属性/规则编写政策扩展项。此外,在进行框架专用更新时,可以修改或移除这些规则。

平台专用映射

平台专用映射包含相应政策声明,这些声明会将在之前平台版本的平台公共政策中公开的属性映射到当前平台公共 sepolicy 中所使用的具体类型。这样可以确保根据之前平台公共 sepolicy 版本中的平台公共属性编写的供应商政策可以继续运行。版本控制基于在 AOSP 中为指定平台版本设置的 PLATFORM_SEPOLICY_VERSION build 变量。之前的每个平台版本都有一个单独的映射文件;此平台应通过该映射文件接受供应商政策。如需了解详情,请参阅兼容性。

Android 11 及更高版本

system_ext 和 product sepolicy

在 Android 11 中,添加了 system_ext 政策和 product 政策。与平台 sepolicy 一样,system_ext 政策和 product 政策也分为公共政策和专用政策。

公共政策会导出到供应商。类型和属性会变为稳定版 API,且供应商政策可以引用公共政策中的类型和属性。类型的版本取决于 PLATFORM_SEPOLICY_VERSION,并且相应版本的政策包含在供应商政策中。原始政策包含在每个 system_ext 分区和 product 分区中。

专用政策包含 system_ext 分区和 product 分区运行所需的 system_ext 及 product 专用的类型、权限和属性。专用政策对供应商不可见,这意味着这些规则是内部规则且可以修改。

system_ext 和 product 映射

system_ext 和 product 可以将其指定的公共类型导出到供应商。不过,各合作伙伴需自行负责保持兼容性。为了确保兼容性,合作伙伴可以提供自己的映射文件,将先前版本的版本化属性映射到当前公共 sepolicy 中使用的具体类型。

- 如需为 system_ext 安装映射文件,请将包含所需映射信息的 cil 文件放入

{SYSTEM_EXT_PRIVATE_SEPOLICY_DIRS}/compat/{ver}/{ver}.cil,然后将system_ext_{ver}.cil添加到PRODUCT_PACKAGES。 - 如需为 product 安装映射文件,请将包含所需映射信息的 cil 文件添加到

{PRODUCT_PRIVATE_SEPOLICY_DIRS}/compat/{ver}/{ver}.cil,然后将product_{ver}.cil添加到PRODUCT_PACKAGES。

请参阅示例,该示例添加了 redbull 设备 product 分区的映射文件。

预编译的 SELinux 政策

在 init 启用 SELinux 之前,init 会从分区(system、system_ext、product、vendor 和 odm)收集所有 CIL 文件并将其编译为二进制政策,这种格式可以加载到内核中。由于编译需要时间(通常为 1-2 秒),因此 CIL 文件会在构建时进行预编译,并与输入 CIL 文件的 sha256 哈希一起放置在 /vendor/etc/selinux/precompiled_sepolicy 或 /odm/etc/selinux/precompiled_sepolicy 中。在运行时,init 会通过比较哈希值来检查政策文件是否已更新。如果没有任何变化,init 会加载预编译的政策。否则,init 会进行即时编译并以使用即时编译的政策,而不使用预编译的政策。

更具体地说,满足以下所有条件时才会使用预编译的政策。此处,{partition} 表示存在预编译政策的分区:vendor 或 odm。

-

/system/etc/selinux/plat_sepolicy_and_mapping.sha256和/{partition}/etc/selinux/precompiled_sepolicy.plat_sepolicy_and_mapping.sha256都存在且完全相同。 -

/system_ext/etc/selinux/system_ext_sepolicy_and_mapping.sha256和/{partition}/etc/selinux/precompiled_sepolicy.system_ext_sepolicy_and_mapping.sha256都不存在,或两者都存在且完全相同。 -

/product/etc/selinux/product_sepolicy_and_mapping.sha256和/{partition}/etc/selinux/precompiled_sepolicy.product_sepolicy_and_mapping.sha256都不存在,或两者都存在且完全相同。

如果其中任何一个有所不同,init 会回退到设备上的编译路径。如需了解详情,请参阅 system/core/init/selinux.cpp。