O esquema de assinatura de APK v2 é um esquema de assinatura de todo o arquivo que aumenta a velocidade de verificação e reforça as garantias de integridade ao detectar quaisquer mudanças nas partes protegidas do APK.

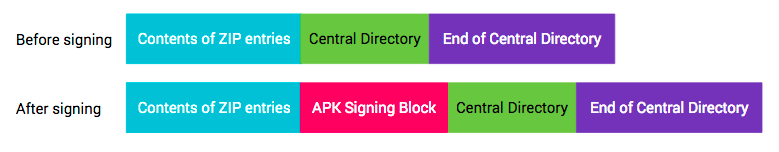

A assinatura usando o esquema de assinatura de APK v2 insere um bloco de assinatura de APK no arquivo APK imediatamente antes da seção "ZIP Central Directory". No bloco de assinatura do APK, as assinaturas v2 e as informações de identidade do signatário são armazenadas em um bloco do esquema de assinatura do APK v2.

Figura 1. APK antes e depois da assinatura

O esquema de assinatura de APK v2 foi introduzido no Android 7.0 (Nougat). Para que um APK possa ser instalado no Android 6.0 (Marshmallow) e em dispositivos mais antigos, ele precisa ser assinado usando a assinatura JAR antes de ser assinado com o esquema v2.

Bloco de assinatura de APK

Para manter a compatibilidade com o formato v1 do APK, as assinaturas do v2 e versões mais recentes do APK são armazenadas em um bloco de assinatura de APK, um novo contêiner introduzido para oferecer suporte ao esquema de assinatura de APK v2. Em um arquivo APK, o bloco de assinatura do APK fica localizado imediatamente antes do diretório central ZIP, que fica no final do arquivo.

O bloco contém pares de ID e valor agrupados de uma maneira que facilita a localização do bloco no APK. A assinatura v2 do APK é armazenada como um par de ID-valor com o ID 0x7109871a.

Formato

O formato do bloco de assinatura do APK é o seguinte (todos os campos numéricos são little-endian):

size of blockem bytes (excluindo este campo) (uint64)- Sequência de pares de ID-valor com prefixo de comprimento uint64:

ID(uint32)value(comprimento variável: comprimento do par - 4 bytes)

size of blockem bytes: igual ao primeiro campo (uint64)magic"APK Sig Block 42" (16 bytes)

O APK é analisado primeiro encontrando o início do diretório central ZIP (encontrando o

registro "ZIP End of Central Directory" no final do arquivo e, em seguida,

lendo o deslocamento inicial do diretório central do registro). O

valor magic oferece uma maneira rápida de estabelecer que o que precede

o diretório central é provavelmente o bloco de assinatura do APK. O valor size of

block aponta de forma eficiente para o início do bloco no

arquivo.

Pares de ID-valor com IDs desconhecidos precisam ser ignorados ao interpretar o bloco.

Bloco do esquema de assinatura de APK v2

O APK é assinado por um ou mais signatários/identidades, cada um representado por uma chave de assinatura. Essas informações são armazenadas como um bloco do esquema de assinatura de APK v2. Para cada signatário, as seguintes informações são armazenadas:

- Tuplas (algoritmo de assinatura, resumo, assinatura). O resumo é armazenado para separar a verificação de assinatura da verificação de integridade do conteúdo do APK.

- Cadeia de certificados X.509 que representa a identidade do signatário.

- Atributos adicionais como pares de chave-valor.

Para cada signatário, o APK é verificado usando uma assinatura com suporte da lista fornecida. Assinaturas com algoritmos de assinatura desconhecidos são ignoradas. Cabe a cada implementação escolher qual assinatura usar quando várias assinaturas compatíveis forem encontradas. Isso permite a introdução de métodos de assinatura mais seguros no futuro de forma compatível com versões anteriores. A abordagem sugerida é verificar a assinatura mais forte.

Formato

O bloco do esquema de assinatura do APK v2 é armazenado no bloco de assinatura do APK com o ID

0x7109871a.

O formato do bloco do esquema de assinatura do APK v2 é o seguinte (todos os valores numéricos são little-endian, todos os campos prefixados com comprimento usam uint32 para comprimento):

- Sequência com prefixo de comprimento de

signercom prefixo de comprimento:signed datacom prefixo de comprimento:- Sequência com prefixo de comprimento de

digestscom prefixo de comprimento:signature algorithm ID(uint32)- (prefixo de comprimento)

digest: consulte Conteúdo protegido contra integridade.

- Sequência com prefixo de comprimento de

certificatesX.509:certificateX.509 com prefixo de comprimento (forma ASN.1 DER)

- Sequência com prefixo de comprimento de

additional attributescom prefixo de comprimento:ID(uint32)value(comprimento variável: comprimento do atributo extra - 4 bytes)

- Sequência com prefixo de comprimento de

- Sequência com prefixo de comprimento de

signaturescom prefixo de comprimento:signature algorithm ID(uint32)signaturecom prefixo de comprimento sobresigned data

public keycom prefixo de comprimento (SubjectPublicKeyInfo, formato ASN.1 DER)

IDs de algoritmos de assinatura

- 0x0101: RSASSA-PSS com resumo SHA2-256, MGF1 SHA2-256, 32 bytes de salt, trailer: 0xbc

- 0x0102: RSASSA-PSS com resumo SHA2-512, MGF1 SHA2-512, 64 bytes de sal, trailer: 0xbc

- 0x0103: RSASSA-PKCS1-v1_5 com resumo SHA2-256. Isso é para sistemas de build que exigem assinaturas determinísticas.

- 0x0104: RSASSA-PKCS1-v1_5 com resumo SHA2-512. Isso é para sistemas de build que exigem assinaturas determinísticas.

- 0x0201: ECDSA com resumo SHA2-256

- 0x0202: ECDSA com resumo SHA2-512

- 0x0301: DSA com resumo SHA2-256

Todos os algoritmos de assinatura acima são compatíveis com a plataforma Android. As ferramentas de assinatura podem oferecer suporte a um subconjunto dos algoritmos.

Tamanhos de chaves e curvas EC compatíveis:

- RSA: 1024, 2048, 4096, 8192, 16384

- EC: NIST P-256, P-384, P-521

- DSA: 1024, 2048, 3072

Conteúdo protegido pela integridade

Para proteger o conteúdo de um APK, ele é dividido em quatro seções:

- Conteúdo das entradas ZIP (do deslocamento 0 até o início do bloco de assinatura do APK)

- Bloco de assinatura de APK

- Diretório central ZIP

- ZIP End of Central Directory

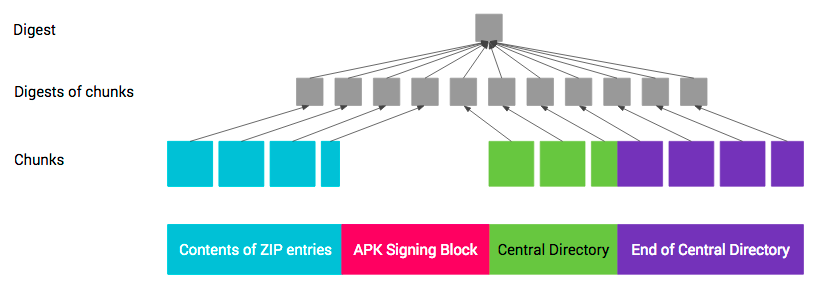

Figura 2. Seções do APK após a assinatura

O esquema de assinatura de APK v2 protege a integridade das seções 1, 3, 4 e os

blocos signed data do esquema de assinatura de APK v2 contidos

na seção 2.

A integridade das seções 1, 3 e 4 é protegida por um ou mais resumos de

conteúdo armazenados em blocos signed data, que, por

sua vez, são protegidos por uma ou mais assinaturas.

O resumo das seções 1, 3 e 4 é calculado da seguinte forma, semelhante a uma

árvore de Merkle de dois níveis.

Cada seção é dividida em partes consecutivas de 1 MB (220 bytes). O último bloco

em cada seção pode ser mais curto. O resumo de cada fragmento é calculado com base na

concatenação do byte 0xa5, o comprimento do fragmento em bytes

(little-endian uint32) e o conteúdo do fragmento. O resumo de nível superior é

calculado com base na concatenação do byte 0x5a, o número de fragmentos

(uint32 little-endian) e a concatenação de resumos dos fragmentos na

ordem em que aparecem no APK. O resumo é calculado em partes para

acelerar a computação, paralelizando-a.

Figura 3. Resumo do APK

A proteção da seção 4 (ZIP End of Central Directory) é complicada pela seção que contém o deslocamento do ZIP Central Directory. O deslocamento muda quando o tamanho do bloco de assinatura do APK muda, por exemplo, quando uma nova assinatura é adicionada. Portanto, ao calcular o resumo no fim do diretório central ZIP, o campo que contém o deslocamento do diretório central ZIP precisa ser tratado como contendo o deslocamento do bloco de assinatura do APK.

Proteções de reversão

Um invasor pode tentar fazer com que um APK assinado com a v2 seja verificado como um APK assinado com a v1 em plataformas Android que oferecem suporte à verificação de APKs assinados com a v2. Para mitigar esse ataque, os APKs assinados com v2 que também são assinados com v1 precisam conter um atributo X-Android-APK-Signed na seção principal dos arquivos META-INF/*.SF. O valor do atributo é um conjunto separado por vírgulas de IDs de esquema de assinatura de APK. O ID desse esquema é 2. Ao verificar a assinatura v1, o verificador de APK precisa rejeitar APKs que não têm uma assinatura para o esquema de assinatura de APK que o verificador prefere neste conjunto (por exemplo, o esquema v2). Essa proteção depende do fato de que os arquivos META-INF/*.SF de conteúdo são protegidos por assinaturas v1. Consulte a seção sobre verificação de APKs assinados por JAR.

Um invasor pode tentar remover assinaturas mais fortes do bloco do Esquema de assinatura

do APK v2. Para mitigar esse ataque, a lista de IDs de algoritmos de assinatura

com que o APK estava sendo assinado é armazenada no bloco signed data,

que é protegido por cada assinatura.

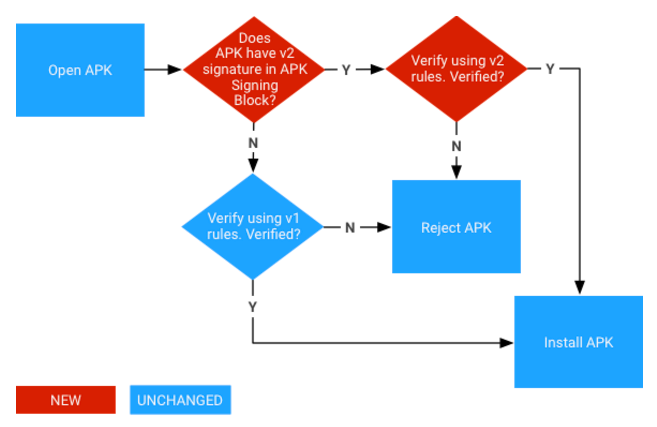

Verificação

No Android 7.0 e mais recentes, os APKs podem ser verificados de acordo com o esquema de assinatura v2+ ou a assinatura JAR (esquema v1). Plataformas mais antigas ignoram as assinaturas v2 e verificam apenas as assinaturas v1.

Figura 4. Processo de verificação de assinatura de APK (novas etapas em vermelho)

Verificação do esquema de assinatura do APK v2

- Localize o bloco de assinatura do APK e verifique se:

- Dois campos de tamanho do bloco de assinatura do APK contêm o mesmo valor.

- O diretório central ZIP é seguido imediatamente pelo registro ZIP End of Central Directory.

- O fim do diretório central ZIP não é seguido por mais dados.

- Localize o primeiro bloco do esquema de assinatura do APK v2 dentro do bloco de assinatura do APK. Se o bloco v2 estiver presente, prossiga para a etapa 3. Caso contrário, volte a verificar o APK usando o esquema v1.

- Para cada

signerno bloco do esquema de assinatura do APK v2:- Escolha o

signature algorithm IDmais forte com suporte emsignatures. A ordem de força depende de cada implementação/versão da plataforma. - Verifique o

signaturecorrespondente designaturesem relação asigned datausandopublic key. Agora é possível analisarsigned data. - Verifique se a lista ordenada de IDs de algoritmos de assinatura em

digestsesignaturesé idêntica. Isso é para evitar a remoção/adição de assinaturas. - Calcular o resumo do conteúdo do APK usando o mesmo algoritmo de resumo usado pelo algoritmo de assinatura.

- Verifique se o resumo computado é idêntico ao

digestcorrespondente dedigests. - Verifique se o SubjectPublicKeyInfo do primeiro

certificatedecertificatesé idêntico apublic key.

- Escolha o

- A verificação será bem-sucedida se pelo menos um

signerfor encontrado e a etapa 3 for bem-sucedida para cadasignerencontrado.

Observação: o APK não precisa ser verificado usando o esquema v1 se uma falha ocorrer na etapa 3 ou 4.

Verificação de APK assinado por JAR (esquema v1)

O APK assinado por JAR é um JAR assinado padrão, que precisa conter exatamente as entradas listadas em META-INF/MANIFEST.MF e em que todas as entradas precisam ser assinadas pelo mesmo conjunto de signatários. A integridade dele é verificada da seguinte maneira:

- Cada signatário é representado por uma entrada JAR META-INF/<signer>.SF e META-INF/<signer>.(RSA|DSA|EC).

- <signer>.(RSA|DSA|EC) é um PKCS #7 CMS ContentInfo com estrutura SignedData, cuja assinatura é verificada no arquivo <signer>.SF.

- O arquivo <signer>.SF contém um resumo de todo o arquivo do META-INF/MANIFEST.MF e resumos de cada seção de META-INF/MANIFEST.MF. O resumo de todo o arquivo do MANIFEST.MF é verificado. Se isso falhar, o resumo de cada seção MANIFEST.MF será verificado.

- META-INF/MANIFEST.MF contém, para cada entrada JAR protegida por integridade, uma seção com nome correspondente que contém o resumo do conteúdo não compactado da entrada. Todos esses resumos são verificados.

- A verificação do APK falha se ele tiver entradas JAR que não estão listadas no MANIFEST.MF e não fazem parte da assinatura JAR.

A cadeia de proteção é <signer>.(RSA|DSA|EC) -> <signer>.SF -> MANIFEST.MF -> conteúdo de cada entrada JAR protegida por integridade.