Il sottosistema Gatekeeper esegue l'autenticazione della sequenza/password del dispositivo in un Trusted Execution Environment (TEE). Gatekeeper registra e verifica le password utilizzando una chiave segreta basata sull'hardware. Inoltre, Gatekeeper limita i tentativi di verifica non riusciti consecutivi e deve rifiutarsi di gestire le richieste di servizio in base a un timeout e a un numero di tentativi non riusciti consecutivi specifici.

Quando gli utenti verificano le proprie password, Gatekeeper emette un token di autenticazione firmato con una chiave HMAC per avvio disponibile solo per i componenti sicuri e questo token viene inviato al Keystore supportato dall'hardware. ovvero un token di autenticazione Gatekeeper comunica a Keystore che le chiavi associate all'autenticazione (ad esempio, le chiavi create dalle app) possono essere utilizzate dalle app.

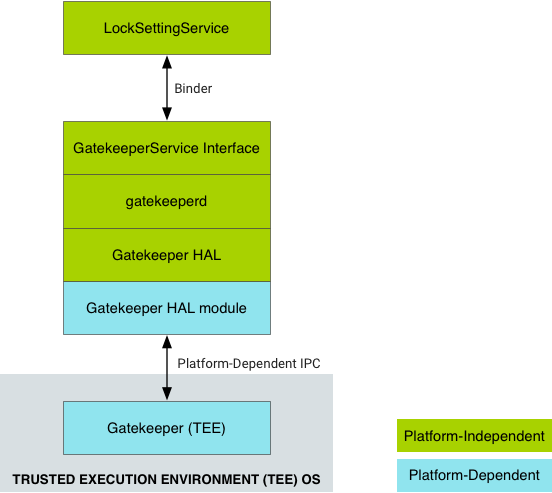

Architettura

Gatekeeper è costituito da tre componenti principali:

gatekeeperd(daemon Gatekeeper): un servizio Binder C++ in Android che contiene una logica indipendente dalla piattaforma che implementa l'interfacciaIGateKeeperServiceAIDL, basata su un'implementazione specifica del fornitore diIGatekeeper.- Servizio HAL (Hardware Abstraction Layer) Gatekeeper: un'implementazione specifica del fornitore dell'interfaccia AIDL

IGatekeeper. Questo servizio HAL viene eseguito in Android, ma la funzionalità principale di Gatekeeper deve essere eseguita in un ambiente sicuro, quindi in genere comunica con il TA Gatekeeper. - Gatekeeper Trusted Application (TA): un'implementazione specifica del fornitore che viene eseguita nel TEE ed esegue la verifica effettiva della password o della sequenza.

LockSettingsService invia una richiesta (tramite Binder) che

raggiunge il daemon gatekeeperd nel sistema operativo Android. Il

daemon gatekeeperd effettua quindi una richiesta del

servizio HAL IGatekeeper, che a sua volta raggiunge la sua

controparte Gatekeeper TA nel TEE:

Figura 1. Flusso di dati di alto livello per l'autenticazione tramite GateKeeper.

Il daemon gatekeeperd fornisce alle API del framework Android l'accesso

all'HAL e partecipa alla segnalazione delle

autenticazioni del dispositivo a Keystore.

Il daemon gatekeeperd viene eseguito nel proprio processo ed è separato

dal server di sistema.

Implementazione dell'HAL

Il daemon gatekeeperd utilizza IGatekeeper HAL per

interagire con il TA Gatekeeper sottostante per l'autenticazione della password. L'implementazione

di Gatekeeper TA deve essere in grado di firmare (registrare) e verificare i blob. Tutte

le implementazioni devono rispettare il formato standard per il

token di autenticazione (HardwareAuthToken) generato a ogni verifica della password

riuscita. Per informazioni dettagliate sui contenuti e sulla semantica di HardwareAuthToken, consulta la definizione di

HardwareAuthToken.aidl.

Le implementazioni del fornitore dell'HAL IGatekeeper devono implementare

le funzioni enroll e verify:

- Il metodo

enrollaccetta un blob di password, lo firma e restituisce la firma come handle. Il blob restituito (da una chiamata aenroll) deve avere la struttura mostrata insystem/gatekeeper/include/gatekeeper/password_handle.h. - La funzione

verifydeve confrontare la firma prodotta dalla password fornita e assicurarsi che corrisponda all'handle della password registrata.

La chiave utilizzata per la registrazione e la verifica non deve mai cambiare e deve essere derivabile a ogni avvio del dispositivo.

Trusty e altre implementazioni

Il sistema operativo Trusty è il sistema operativo attendibile open source di Google per gli ambienti TEE e contiene un'implementazione approvata di Gatekeeper. Tuttavia, qualsiasi sistema operativo TEE può implementare Gatekeeper, a condizione che il TEE abbia accesso a una chiave hardware-backed persistente e a un orologio monotono sicuro che ticchetta in sospensione.

Trusty utilizza un sistema IPC interno per comunicare un secret condiviso direttamente tra KeyMint (in precedenza Keymaster) e l'implementazione di Gatekeeper di Trusty (il Trusty Gatekeeper). Questo secret condiviso viene utilizzato per firmare gli AuthToken inviati a Keystore per fornire attestazioni di verifica della password. Trusty Gatekeeper richiede la chiave a KeyMint per ogni utilizzo e non la memorizza né la memorizza nella cache. Le implementazioni sono libere di condividere questo secret in qualsiasi modo che non comprometta la sicurezza.

La chiave HMAC utilizzata per registrare e verificare le password viene derivata e conservata esclusivamente in Gatekeeper.

Android fornisce un'implementazione generica di Gatekeeper in C++ che richiede

solo l'aggiunta di routine specifiche del dispositivo per essere completata; l'implementazione

di Trusty si basa su questa. Per implementare un TEE Gatekeeper con

codice specifico del dispositivo per il TEE, consulta le funzioni e i commenti

in system/gatekeeper/include/gatekeeper/gatekeeper.h. Le responsabilità principali di un'implementazione conforme includono:

- Rispetto dell'HAL

IGatekeeper. - I token di autenticazione restituiti devono essere formattati in base alla specifica

HardwareAuthToken(descritta in Autenticazione). - Il gatekeeper TEE deve essere in grado di condividere una chiave HMAC con KeyMint, richiedendo la chiave tramite un IPC TEE on demand o mantenendo una cache valida del valore in qualsiasi momento.

ID sicuri utente (SID)

Un SID utente è la rappresentazione TEE di un utente (senza una forte connessione a un ID utente Android). L'ID sessione viene generato con un generatore di numeri pseudocasuali crittografici (PRNG) ogni volta che un utente registra una nuova password senza fornire quella precedente. Questa operazione è nota come nuova registrazione non attendibile e in genere si verifica solo quando un utente imposta per la prima volta una password o una sequenza.

Una nuova registrazione affidabile si verifica quando un utente fornisce una password precedente valida, ad esempio quando la cambia. In questo caso, il SID utente viene migrato al nuovo handle della password, conservando le chiavi associate.

L'SID utente è incluso nell'autenticazione HMAC insieme alla password nell'handle della password quando la password è registrata.

I SID utente sono inclusi in HardwareAuthToken restituito dalla funzione verify()

e associati a tutte le chiavi Keystore associate all'autenticazione (per maggiori dettagli

sul formato HardwareAuthToken e su Keystore, consulta

Autenticazione).

Tieni presente che, poiché una chiamata non attendibile alla funzione enroll()

modifica il SID utente, la chiamata rende inutili le chiavi associate a quella password. Gli autori degli attacchi possono modificare la password del dispositivo se controllano il sistema operativo Android, ma distruggono le chiavi sensibili protette da root durante la procedura.

Limitazione delle richieste

Gatekeeper deve essere in grado di limitare in modo sicuro i tentativi di attacco di tipo brute force sulle credenziali di un utente. Come mostrato

in GatekeeperVerifyResponse.aidl,

l'HAL prevede la restituzione di un timeout in millisecondi. Il timeout comunica

al client di non chiamare di nuovo Gatekeeper finché non è trascorso il timeout.

Gatekeeper non deve gestire le richieste se è in attesa un timeout.

Gatekeeper deve scrivere un contatore di errori prima di verificare la password di un utente. Se

la verifica della password ha esito positivo, il contatore dei tentativi non riusciti deve essere azzerato. In questo modo

si prevengono gli attacchi che impediscono la limitazione della velocità disattivando la MMC (eMMC) incorporata

dopo aver emesso una chiamata verify. Anche la funzione enroll verifica la password dell'utente (se fornita) e deve essere limitata allo stesso modo.

Se supportato dal dispositivo, è consigliabile scrivere il contatore dei tentativi non riusciti in uno spazio di archiviazione sicuro. Se il dispositivo non supporta la crittografia basata su file o se l'archiviazione sicura è troppo lenta, le implementazioni possono utilizzare direttamente il blocco di memoria protetto dalla riproduzione (RPMB).