En esta página, se explica cómo habilitar MACsec para las funciones de Ethernet.

Usa MACsec para autenticar y encriptar la red Ethernet la comunicación usada por el infoentretenimiento en el vehículo (IVI) para diferentes unidades de ECU, lo que protege que los datos no se manipulen, vuelvan a reproducir ni divulguen. Habilita esta opción de compra MACsec IEEE 802.11AE para la red Ethernet

Descripción general

Para habilitar MACsec, se usa wpa_supplicant como daemon para controlar el

Protocolo de enlace del Acuerdo de claves de MACsec (MKA). La HAL de MACsec se define para almacenar el archivo

clave precompartida, llamada clave de asociación de conectividad (CAK), de manera segura. La HAL de MACsec

solo es compatible con CAK. Esta HAL de MACsec específica del proveedor almacena el CAK de forma segura en un manipulador

resistente y resistente. El aprovisionamiento de la clave depende de la implementación del proveedor.

Flujo de MACsec

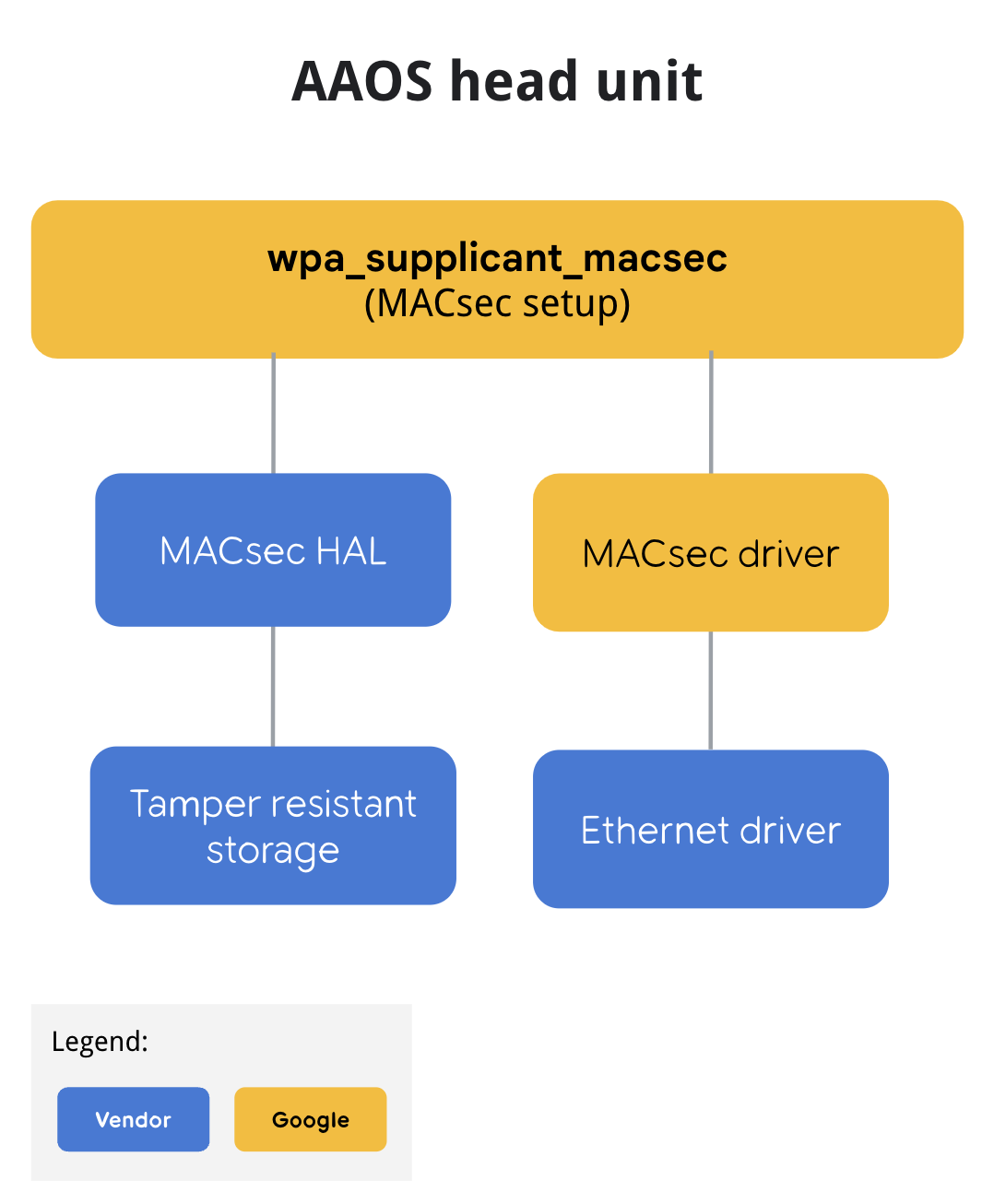

En la Figura 1, se ilustra el flujo de MACsec en la consola central.

Habilitar MACsec

Para admitir las funcionalidades con la clave CAK de MACsec, el protocolo MACsec para Ethernet debe habilitarse explícitamente con una HAL de MACsec específica del proveedor.

Para habilitar la función, habilita wpa_supplicant_macsec y la configuración

macsec-service a PRODUCT_PACKAGES y al archivo de configuración

para wpa_supplicant_macsec, init rc secuencia de comandos para

PRODUCT_COPY_FILES

Por ejemplo, este archivo [device-product].mk hace lo siguiente:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Por ejemplo, wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

wpa_supplicant_macsec.conf de muestra en eth0. Cuando se usan varios

estas interfaces deben estar protegidas por MACsec, puedes iniciar varios servicios.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Inicia wpa_supplicant_macsec cuando la interfaz de Ethernet esté lista. Si el botón

sistema Ethernet no está listo, wpa_supplicant muestra un error de inmediato.

Para evitar las condiciones de carrera, se debe esperar (el tiempo de espera predeterminado es de cinco (5) segundos) para

Es posible que se necesite un valor de /sys//class/net/${eth_interface}.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Configura la dirección IP para la interfaz MACsec

La conectividad del sistema permite configurar la dirección IP de la interfaz MACsec una vez que se inicia Zygote. Este es un ejemplo de un archivo en formato XML de superposición para la conectividad. Si el botón La dirección IP para la interfaz MACsec debe estar lista antes de que se inicie Zygote, una red específica del proveedor, daemon debería escuchar la interfaz macsec0 y configurarla, ya que el administrador de conectividad del sistema solo se inicia luego de que se inicia Zygote.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

HAL de MACsec

La HAL específica del proveedor de MACsec debe implementar las siguientes funciones para proteger el CAK

. Toda la encriptación y desencriptación con la clave se realiza directamente sin exponerla a

wpa_supplicant

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Implementación de referencia

Se proporciona una implementación de referencia en

hardware/interfaces/macsec/aidl/default, que proporciona un software

de HAL con claves incorporadas. Esta implementación solo proporciona

una referencia funcional a la HAL, ya que las claves no están respaldadas por un almacenamiento resistente a alteraciones.

Cómo probar la HAL de MACsec

Se proporciona una prueba de HAL de MACsec en

hardware/interfaces/automotive/macsec/aidl/vts/functional

Para ejecutar la prueba, haz lo siguiente:

$ atest VtsHalMacsecPskPluginV1Test

Esto llama a addTestKey para insertar una clave de prueba en la HAL y verificar el

valores esperados para calcIcv, generateSak, wrapSak y

unwrapSak

Para confirmar que MACsec está funcionando, para las pruebas de integración, haz ping entre dos máquinas de la Interfaz MACsec:

# ping -I macsec0 10.10.10.1

Para probar Cuttlefish con host,

echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask en el host es

necesarias para permitir la transferencia de las tramas LLDP necesarias para MACsec.