تشرح هذه الصفحة كيفية تمكين MACsec لميزات Ethernet.

استخدِم MACsec لمصادقة وتشفير اتصالات Ethernet التي تستخدمها أنظمة المعلومات والترفيه داخل المركبات (IVI) لوحدات وحدة التحكّم في المحرك (ECU) المختلفة، ما يحمي البيانات من التلاعب أو إعادة التشغيل أو الإفصاح عن المعلومات. عند إجراء هذه العملية، يجب تفعيل MACsec IEEE 802.11AE لشبكة Ethernet.

نظرة عامة

لتفعيل MACsec، يتم استخدام wpa_supplicant كخدمة خلفية لمعالجة تأكيد اتصال

اتفاقية مفتاح MACsec (MKA). ويتم تحديد HAL MACsec لتخزين مفتاح MACsec مسبقًا الذي يُعرف باسم مفتاح ربط الاتصال (CAK) بأمان. لا يتوافق HAL MACsec

إلا مع CAK. يخزِّن هذا الإصدار من HAL لبروتوكول MACsec الخاص بالمورّد مفتاح CAK بأمان في مساحة تخزين مقاومة للعبث. يعتمد توفير المفتاح على تنفيذ المورِّد.

تدفق MACsec

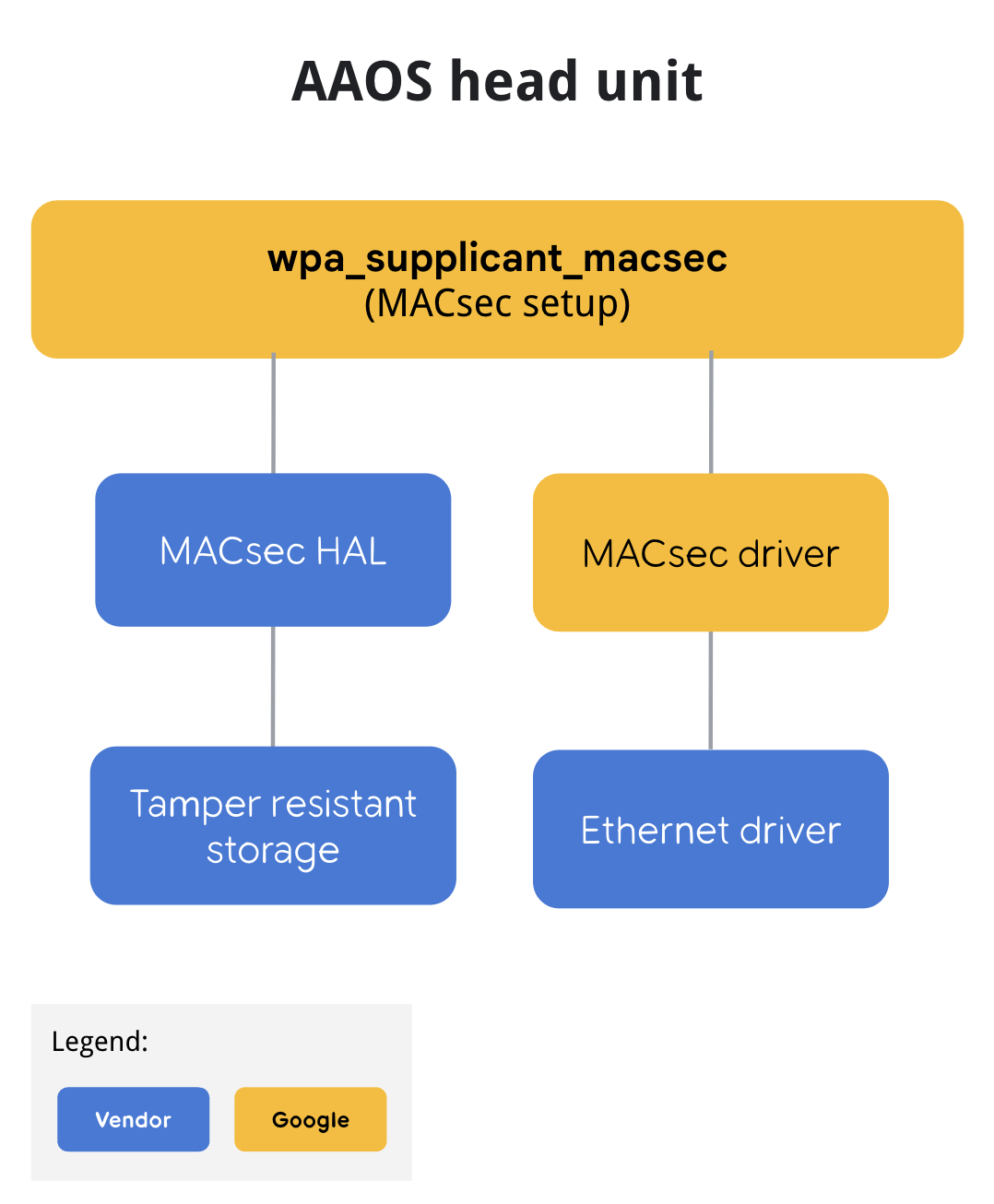

يوضح الشكل 1 تدفق MACsec على الوحدة الرئيسية.

تفعيل MACsec

لتوفير وظائف باستخدام مفتاح CAK في MACsec، يجب تفعيل MACsec لبروتوكول Ethernet بشكل صريح باستخدام HAL لبروتوكول MACsec خاص بالمورّد.

لتفعيل الميزة، فعِّل wpa_supplicant_macsec وملف الإعداد

macsec-service إلى PRODUCT_PACKAGES وملف الإعداد

لwpa_supplicant_macsec، النص البرمجي init rc إلى

PRODUCT_COPY_FILES.

على سبيل المثال، ملف [device-product].mk هذا:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

مثلاً: wpa_supplicant_macsec.conf

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

عيّنة wpa_supplicant_macsec.conf على eth0 عندما تحتاج واجهات شبكة متعددة

إلى الحماية من خلال MACsec، يمكنك بدء خدمات متعددة.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

ابدأ تشغيل wpa_supplicant_macsec بعد أن تصبح واجهة Ethernet جاهزة. إذا لم يكن نظام إيثرنت جاهزًا، سيعرض wpa_supplicant على الفور رسالة خطأ.

لتجنُّب حالات السباق، قد يكون من الضروري الانتظار (المهلة التلقائية هي خمس (5) ثوانٍ) لتحميل

/sys//class/net/${eth_interface}.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

ضبط عنوان IP لواجهة MACsec

يمكن لمدير اتصال النظام إجراء ضبط عنوان IP لواجهة MACsec عند بدء الدالة zygote. في ما يلي مثال على ملف XML متراكب للاتصال. إذا كان عنوان IP لواجهة MACsec يجب أن يكون جاهزًا قبل بدء تشغيل zygote، يجب أن يستمع البرنامج العميق الخاص بالمورّد إلى واجهة macsec0 ويضبطها بدلاً من ذلك لأنّه لا يبدأ مدير اتصال النظام إلا بعد بدء تشغيل zygote.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

HAL لبروتوكول MACsec

يجب أن تنفِّذ وحدة HAL الخاصة بمورّد MACsec الوظائف التالية لحماية مفتاح CAK. يتم إجراء جميع عمليات التشفير وفك التشفير باستخدام المفتاح مباشرةً بدون تعريض المفتاح

wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

التنفيذ المرجعي

يتم توفير نموذج تنفيذ مرجعي في

hardware/interfaces/macsec/aidl/default، الذي يقدّم برمجيًا

تنفيذ HAL مع مفاتيح مضمّنة فيه. لا يوفّر هذا التنفيذ سوى

مرجع وظيفي إلى HAL لأنّ المفاتيح لا تكون مدعومة بمساحة تخزين مقاومة للتلاعب.

اختبار طبقة تجريد الأجهزة (HAL) MACsec

ويتم توفير اختبار HAL MACsec في

hardware/interfaces/automotive/macsec/aidl/vts/functional.

لإجراء الفحص:

$ atest VtsHalMacsecPskPluginV1Test

يؤدي ذلك إلى استدعاء addTestKey-- لإدراج مفتاح اختبار في HAL والتحقّق من

القيم المتوقّعة لـ calcIcv وgenerateSak وwrapSak

unwrapSak.

للتأكّد من عمل MACsec، يجب إجراء اختبار الاتصال بين جهازَين في واجهة MACsec بالنسبة إلى اختبارات التكامل:

# ping -I macsec0 10.10.10.1

لاختبار Cuttlefish مع المضيف،

يجب تحديد echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask في المضيف

للسماح بتمرير إطارات LLDP المطلوبة لبروتوكول MACsec.