Auf dieser Seite wird beschrieben, wie Sie MACsec für Ethernet-Funktionen aktivieren.

Verwenden Sie MACsec, um die Ethernet-Kommunikation zu authentifizieren und zu verschlüsseln, die vom Infotainmentsystem (IVI) für verschiedene ECU-Einheiten verwendet wird, um die Daten vor Manipulation, Wiedergabe oder Offenlegung von Informationen zu schützen. Aktivieren Sie dazu MACsec IEEE 802.11AE für das Ethernet-Netzwerk.

Übersicht

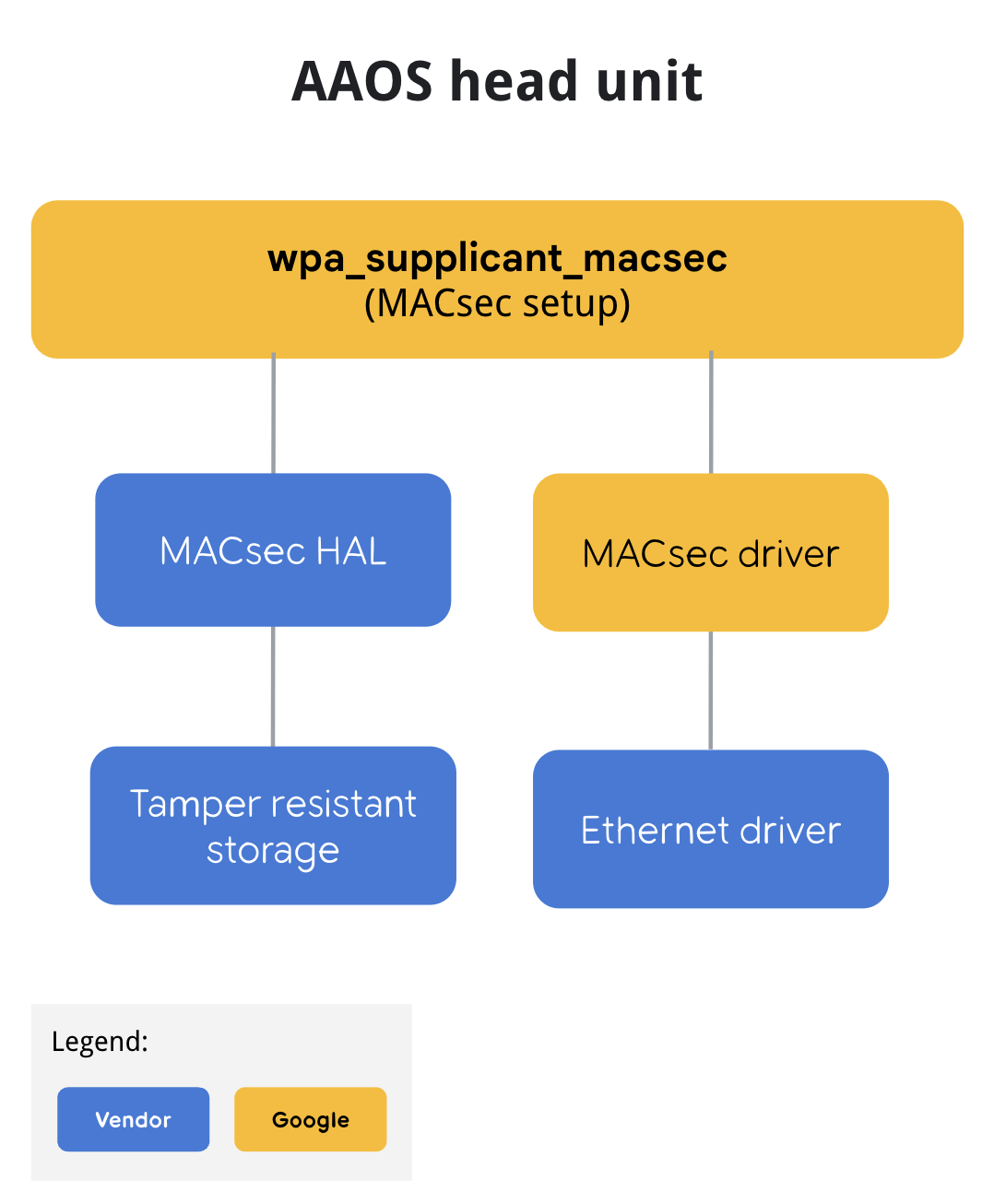

Um MACsec zu aktivieren, wird wpa_supplicant als Daemon für die Verarbeitung des MACsec Key Agreement (MKA)-Handshake verwendet. Ein MACsec HAL ist zum sicheren Speichern des vorinstallierten MACsec-Schlüssels definiert, der als Konnektivitätsverknüpfungsschlüssel (CAK) bezeichnet wird. Die MACsec HAL unterstützt nur CAK. Diese anbieterspezifische MACsec HAL speichert die CAK sicher in einem manipulationssicheren Speicher. Die Bereitstellung des Schlüssels hängt von der Anbieterimplementierung ab.

MACsec-Ablauf

Abbildung 1 zeigt den MACsec-Ablauf auf der Infotainmenteinheit.

MACsec aktivieren

Damit Funktionen mit dem MACsec-CAK-Schlüssel unterstützt werden, muss MACsec für Ethernet explizit mit einem anbieterspezifischen MACsec HAL aktiviert werden.

Aktivieren Sie wpa_supplicant_macsec und die anbieterspezifischen macsec-service bis PRODUCT_PACKAGES sowie die Konfigurationsdatei für wpa_supplicant_macsec, init rc-Script bis PRODUCT_COPY_FILES, um die Funktion zu aktivieren.

Beispiel: [device-product].mk-Datei:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Beispiel: wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Beispiel wpa_supplicant_macsec.conf auf eth0. Wenn mehrere Netzwerkschnittstellen durch MACsec geschützt werden müssen, können Sie mehrere Dienste starten.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Starten Sie wpa_supplicant_macsec, sobald die Ethernet-Schnittstelle bereit ist. Wenn das System-Ethernet nicht bereit ist, gibt wpa_supplicant sofort einen Fehler zurück.

Um Race-Bedingungen zu vermeiden, kann eine Wartezeit (Standardzeitlimit: 5 Sekunden) für /sys//class/net/${eth_interface} erforderlich sein.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

IP-Adresse für die MACsec-Schnittstelle konfigurieren

Die Konfiguration der MACsec-Schnittstellen-IP-Adresse kann vom Systemverbindungsmanager durchgeführt werden, sobald zygote gestartet wird. Hier ist eine Beispiel-Overlay-XML-Datei für die Konnektivität. Wenn die IP-Adresse für die MACsec-Schnittstelle vor dem Start von Zygote bereit sein muss, muss ein anbieterspezifischer Daemon auf die macsec0-Schnittstelle warten und sie stattdessen konfigurieren, da der Systemverbindungsmanager erst nach dem Start von Zygote gestartet wird.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

Der anbieterspezifische MACsec-HAL muss die folgenden Funktionen implementieren, um den CAK-Schlüssel zu schützen. Die gesamte Ver- und Entschlüsselung mit dem Schlüssel erfolgt direkt, ohne dass der Schlüssel für wpa_supplicant freigegeben wird.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Referenzimplementierung

Eine Referenzimplementierung finden Sie in hardware/interfaces/macsec/aidl/default. Dort wird eine Softwareimplementierung der HAL mit eingebetteten Schlüsseln bereitgestellt. Diese Implementierung bietet nur eine funktionale Referenz auf die HAL, da die Schlüssel nicht durch einen manipulationssicheren Speicher gesichert sind.

MACsec HAL testen

In hardware/interfaces/automotive/macsec/aidl/vts/functional wird ein MACsec HAL-Test bereitgestellt.

So führen Sie den Test aus:

$ atest VtsHalMacsecPskPluginV1Test

Dadurch wird addTestKey aufgerufen, um einen Testschlüssel in die HAL einzufügen und mit den erwarteten Werten für calcIcv, generateSak, wrapSak und unwrapSak zu vergleichen.

Führen Sie für Integrationstests einen Ping zwischen zwei Maschinen in der MACsec-Schnittstelle aus, um zu prüfen, ob MACsec funktioniert:

# ping -I macsec0 10.10.10.1

Zum Testen von Cuttlefish mit dem Host ist echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask im Host erforderlich, um das Passthrough der für MACsec erforderlichen LLDP-Frames zu ermöglichen.