На этой странице объясняется, как включить MACsec для функций Ethernet.

Используйте MACsec для аутентификации и шифрования связи Ethernet, используемой бортовой информационно-развлекательной системой (IVI) для различных блоков ECU, защищая данные от подделки, повторного воспроизведения или раскрытия информации. Сделайте это, чтобы включить MACsec IEEE 802.11AE для сети Ethernet.

Обзор

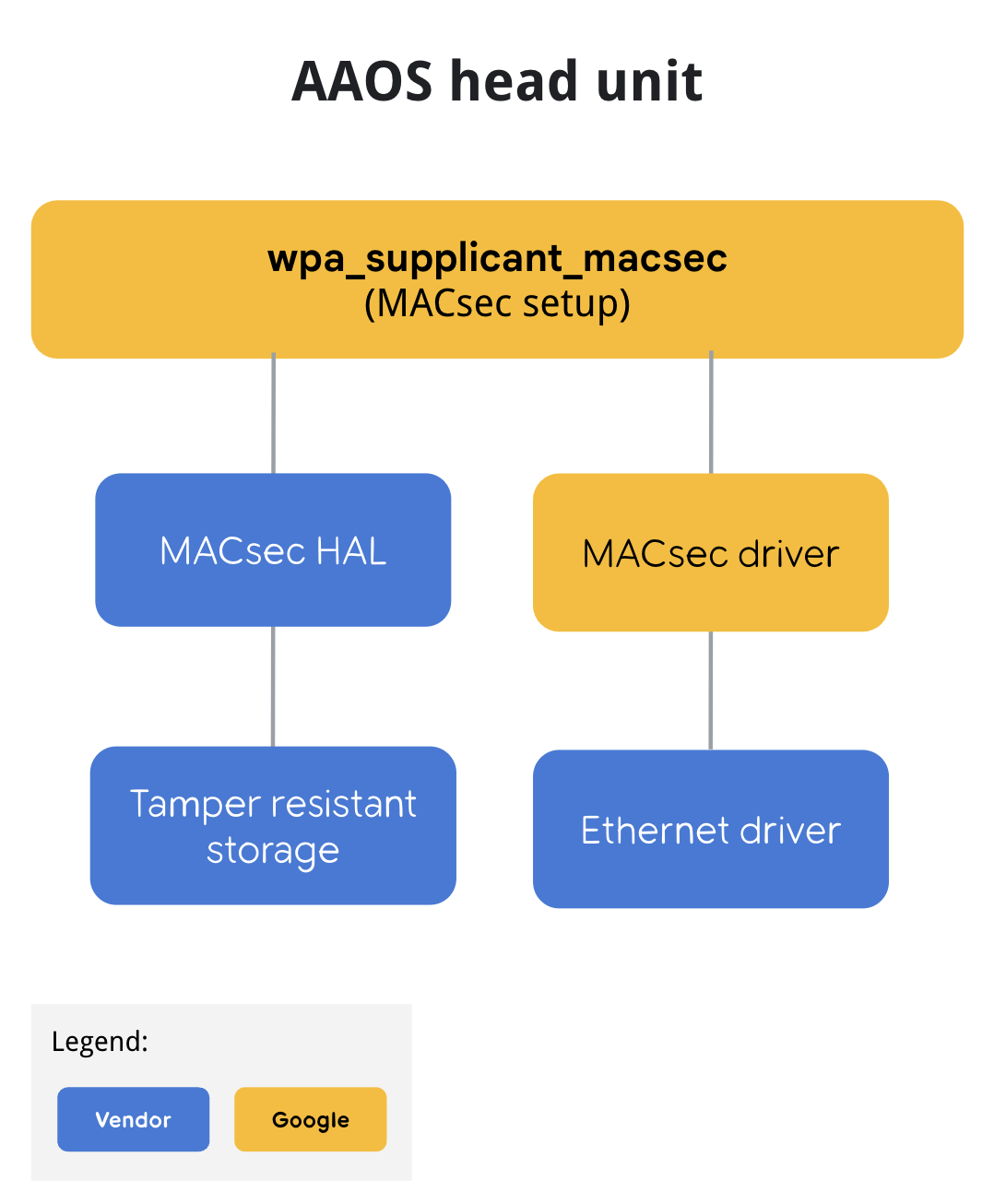

Чтобы включить MACsec, wpa_supplicant используется в качестве демона для обработки соглашения о ключе MACsec (MKA). HAL MACsec определен для безопасного хранения предварительного общего ключа MACsec, называемого ключом ассоциации подключения (CAK). MACsec HAL поддерживает только CAK. Этот MACsec HAL, зависящий от поставщика, надежно хранит CAK в защищенном от несанкционированного доступа хранилище. Предоставление ключа зависит от реализации поставщика.

поток MACsec

На рисунке 1 показан поток MACsec на головном устройстве.

Включить MACsec

Чтобы обеспечить поддержку функций с помощью ключа MACsec CAK, MACsec для Ethernet должен быть явно включен с помощью MACsec HAL, зависящего от поставщика.

Чтобы включить эту функцию, включите wpa_supplicant_macsec и macsec-service зависящую от поставщика, для PRODUCT_PACKAGES и файл конфигурации для wpa_supplicant_macsec , init rc для PRODUCT_COPY_FILES .

Например, этот файл [device-product].mk :

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Например, wpa_supplicant_macsec.conf .

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Пример wpa_supplicant_macsec.conf на eth0 . Если с помощью MACsec необходимо защитить несколько сетевых интерфейсов, вы можете запустить несколько служб.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Запустите wpa_supplicant_macsec после того, как интерфейс Ethernet будет готов. Если системный Ethernet не готов, wpa_supplicant немедленно возвращает ошибку. Чтобы избежать состояния гонки, может потребоваться ожидание (тайм-аут по умолчанию составляет пять (5) секунд) для /sys//class/net/${eth_interface} .

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Настройте IP-адрес для интерфейса MACsec.

Конфигурацию IP-адреса интерфейса MACsec можно выполнить с помощью диспетчера подключений системы после запуска zygote. Вот пример XML-файла наложения для подключения. Если IP-адрес для интерфейса MACsec должен быть готов до запуска зиготы, демону конкретного поставщика потребуется прослушивать интерфейс macsec0 и вместо этого настроить его, поскольку диспетчер системных подключений запускается только после запуска зиготы.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

HAL, зависящий от поставщика MACsec, должен реализовывать следующие функции для защиты ключа CAK. Все шифрование и дешифрование с помощью ключа выполняются напрямую, не раскрывая ключ wpa_supplicant .

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Эталонная реализация

Эталонная реализация представлена в hardware/interfaces/macsec/aidl/default и представляет собой программную реализацию HAL со встроенными внутри ключами. Эта реализация обеспечивает только функциональную ссылку на HAL, поскольку ключи не защищены хранилищем, защищенным от несанкционированного доступа.

Проверьте MACsec HAL

Тест MACsec HAL доступен в hardware/interfaces/automotive/macsec/aidl/vts/functional .

Чтобы запустить тест:

$ atest VtsHalMacsecPskPluginV1Test

Это вызывает addTestKey — для вставки тестового ключа в HAL и проверки ожидаемых значений для calcIcv , generateSak , wrapSak и unwrapSak .

Чтобы убедиться, что MACsec работает, для интеграционных тестов выполните проверку связи между двумя компьютерами в интерфейсе MACsec:

# ping -I macsec0 10.10.10.1

Чтобы протестировать Cuttlefish с хостом, требуется echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask на хосте, чтобы разрешить передачу кадров LLDP, необходимых для MACsec.