Halaman ini menjelaskan cara mengaktifkan MACsec untuk fitur Ethernet.

Gunakan MACsec untuk mengautentikasi dan mengenkripsi komunikasi Ethernet yang digunakan oleh infotainment dalam kendaraan (IVI) untuk berbagai unit ECU, yang melindungi data dari modifikasi tidak sah, replay, atau pengungkapan informasi. Lakukan hal ini dengan mengaktifkan MACsec IEEE 802.11AE untuk jaringan Ethernet.

Ringkasan

Untuk mengaktifkan MACsec, wpa_supplicant digunakan sebagai daemon untuk menangani handshake MACsec Key Agreement (MKA). HAL MACsec ditentukan untuk menyimpan kunci MACsec

pra-berbagi, yang disebut kunci asosiasi konektivitas (CAK) dengan aman. MACsec HAL

hanya mendukung CAK. HAL MACsec khusus vendor ini menyimpan CAK dengan aman di penyimpanan

yang tahan modifikasi tidak sah. Penyediaan kunci bergantung pada implementasi vendor.

Alur MACsec

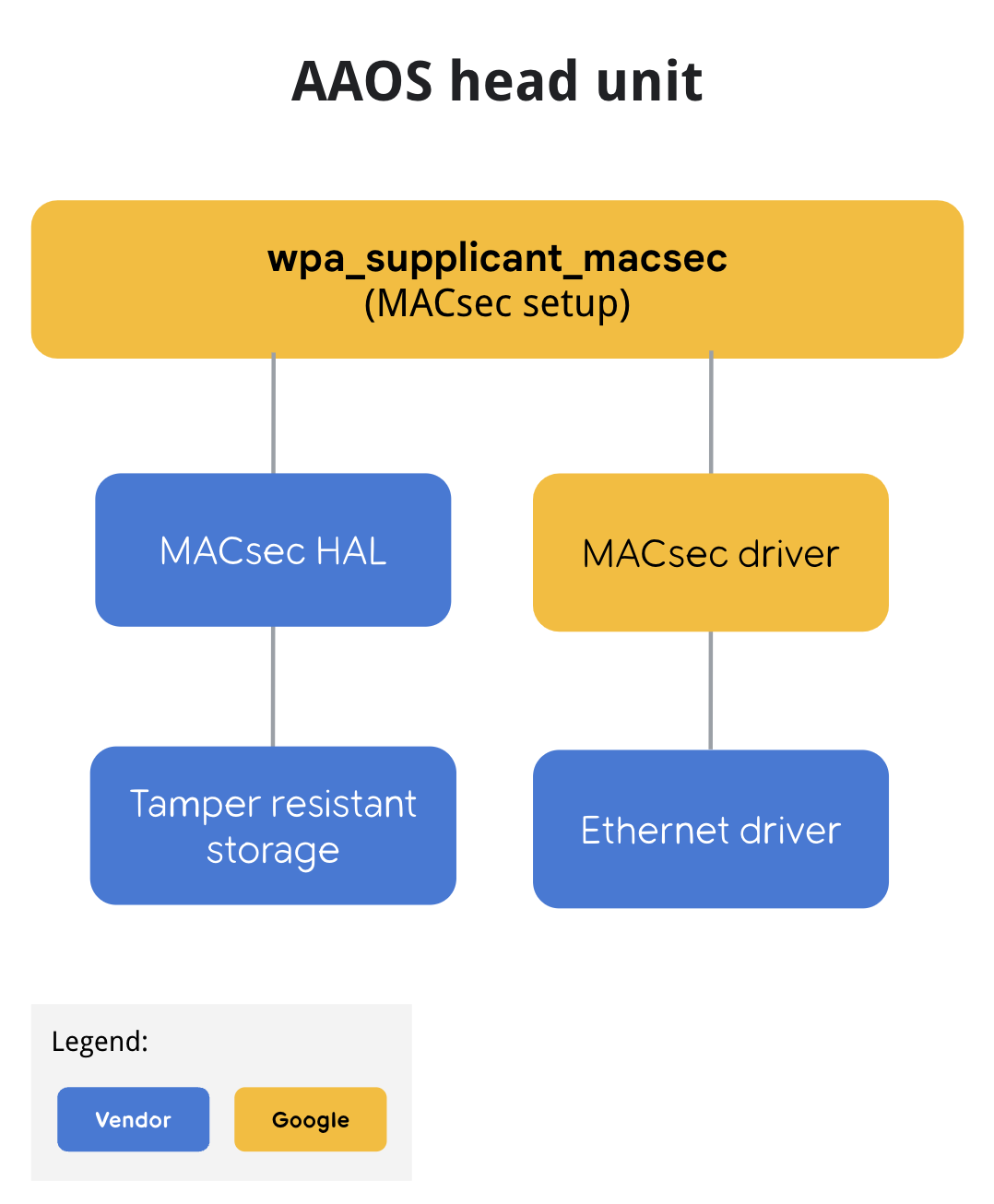

Gambar 1 mengilustrasikan alur MACsec di head unit.

Mengaktifkan MACsec

Untuk memberikan dukungan bagi fungsi dengan kunci CAK MACsec, MACsec untuk Ethernet harus diaktifkan secara eksplisit dengan HAL MACsec khusus vendor.

Untuk mengaktifkan fitur ini, aktifkan wpa_supplicant_macsec dan macsec-service khusus vendor

untuk PRODUCT_PACKAGES serta file konfigurasi

untuk wpa_supplicant_macsec, skrip init rc ke

PRODUCT_COPY_FILES.

Misalnya, file [device-product].mk ini:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Misalnya, wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Contoh wpa_supplicant_macsec.conf di eth0. Jika beberapa antarmuka jaringan perlu dilindungi oleh MACsec, Anda dapat memulai beberapa layanan.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Mulai wpa_supplicant_macsec setelah antarmuka Ethernet siap. Jika

Ethernet sistem belum siap, wpa_supplicant akan langsung menampilkan error.

Untuk menghindari kondisi race, waktu tunggu (waktu tunggu default adalah lima (5) detik) untuk

/sys//class/net/${eth_interface} mungkin diperlukan.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Mengonfigurasi alamat IP untuk antarmuka MACsec

Konfigurasi alamat IP antarmuka MACsec dapat dilakukan oleh pengelola konektivitas sistem setelah zygote dimulai. Berikut adalah contoh file XML overlay untuk konektivitas. Jika alamat IP untuk antarmuka MACsec harus siap sebelum zygote dimulai, daemon khusus vendor harus memproses antarmuka macsec0 dan mengonfigurasinya karena pengelola konektivitas sistem hanya dimulai setelah zygote dimulai.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

HAL MACsec

HAL khusus vendor MACsec harus menerapkan fungsi berikut untuk melindungi kunci

CAK. Semua enkripsi dan dekripsi dengan kunci tersebut dilakukan langsung tanpa mengekspos kunci ke

wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Penerapan referensi

Implementasi referensi disediakan di

hardware/interfaces/macsec/aidl/default, yang menyediakan implementasi

software HAL dengan kunci yang disematkan di dalamnya. Implementasi ini hanya menyediakan referensi fungsional ke HAL karena kunci tidak didukung oleh penyimpanan yang tahan perusakan.

Menguji HAL MACsec

Pengujian HAL MACsec disediakan di

hardware/interfaces/automotive/macsec/aidl/vts/functional.

Untuk menjalankan pengujian:

$ atest VtsHalMacsecPskPluginV1Test

Tindakan ini memanggil addTestKey-- untuk menyisipkan kunci pengujian ke dalam HAL dan memverifikasi terhadap

nilai yang diharapkan untuk calcIcv, generateSak, wrapSak, dan

unwrapSak.

Untuk mengonfirmasi bahwa MACsec berfungsi, untuk pengujian integrasi, lakukan ping antara dua komputer di antarmuka MACsec:

# ping -I macsec0 10.10.10.1

Untuk menguji Cuttlefish dengan host,

echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask di host

diperlukan untuk mengizinkan passthrough frame LLDP yang diperlukan untuk MACsec.